Questões de Concurso

Filtrar

93 Questões de concurso encontradas

Página 6 de 19

Questões por página:

Questões por página:

Concurso:

Prefeitura de Sapezal - MT

Disciplina:

Segurança da Informação

Para a análise de códigos maliciosos podem ser utilizadas ferramentas que auxiliam neste trabalho. Para isso, devem ser entendidas as diferenças entre elas.

A esse respeito, analise as afirmativas a seguir.

I. Debbugers são ferramentas de análise em tempo de execução que podem permitir a manipulação do programa no nível de código de máquina.

II. Descompiladores são ferramentas que tentam recuperar um código de alto nível a partir de um código de baixo nível.

III. Disassemblers são ferramentas de análise estática que traduzem o código analisado para a linguagem Assembly.

Assinale:

A esse respeito, analise as afirmativas a seguir.

I. Debbugers são ferramentas de análise em tempo de execução que podem permitir a manipulação do programa no nível de código de máquina.

II. Descompiladores são ferramentas que tentam recuperar um código de alto nível a partir de um código de baixo nível.

III. Disassemblers são ferramentas de análise estática que traduzem o código analisado para a linguagem Assembly.

Assinale:

Concurso:

Senado Federal

Disciplina:

Segurança da Informação

mostrar texto associado

Visualizar Questão Comentada

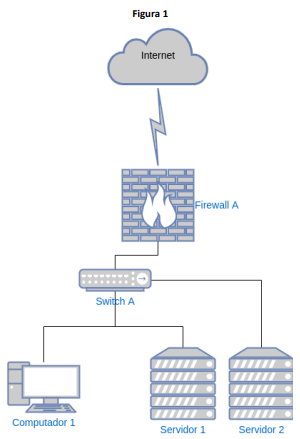

Assuma que os equipamentos listados anteriormente compõem a rede da empresa fictícia Empresa A. Mediante as novas demandas do mercado por segurança, os executivos da Empresa A contrataram uma consultoria para fazer um levantamento de riscos.

Um dos riscos indicados foi a possível interrupção do negócio mediante comprometimento do ambiente.

A esse respeito, assinale a opção que não apresenta um controle presente no Guia De Aperfeiçoamento Da Segurança Cibernética Para Infraestrutura Crítica V1.1 que pode ajudar a prevenir este risco.

Um dos riscos indicados foi a possível interrupção do negócio mediante comprometimento do ambiente.

A esse respeito, assinale a opção que não apresenta um controle presente no Guia De Aperfeiçoamento Da Segurança Cibernética Para Infraestrutura Crítica V1.1 que pode ajudar a prevenir este risco.

Concurso:

MPE-PE

Disciplina:

Segurança da Informação

De acordo com a norma NBR ISO/IEC 31000:2018, a avaliação de riscos envolve a comparação dos resultados da análise de riscos com os critérios de risco estabelecidos para determinar onde é necessária ação adicional que pode levar a uma decisão de

Concurso:

MPE-AP

Disciplina:

Segurança da Informação

Esclarecer quais ameaças são relevantes para os processos operacionais e identificar os riscos associados são os principais objetivos da realização de

Concurso:

MPE-AL

Disciplina:

Segurança da Informação

A Gerência de Riscos avalia os riscos de uma determinada organização, com o propósito de identificar ameaças e vulnerabilidades nos seus ativos. Em geral, a avaliação de riscos deve ser