Questões de Concurso

Filtrar

65 Questões de concurso encontradas

Página 11 de 13

Questões por página:

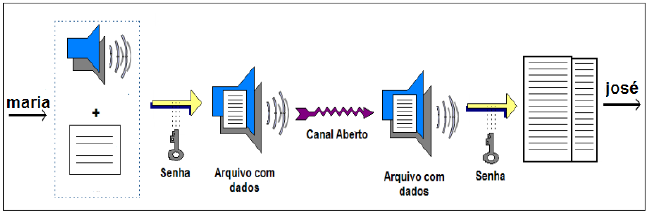

A imagem destaca um procedimento de:

No que se refere ao uso e ao funcionamento de programas antivírus, julgue os itens a seguir.

I Programas que detectam vírus com base em assinaturas interrompem a proteção em tempo real, de modo que a detecção de rootkits passa a ser realizada por outros sistemas, como o firewall.

II A criação de programas antivírus foi essencial para a cibersegurança, já que automatizou o processo de remoção de malwares sem a necessidade de formatar e reinstalar sistemas.

III Os antivírus verificam grupos de arquivos separados por extensão e os comparam com vírus, worms e outros tipos de malwares.

IV A grande quantidade de códigos maliciosos e a velocidade de sua criação tornam o método de assinaturas ineficaz contra ameaças avançadas e ataques de zero-day.

Estão certos apenas os itens

Consider the statements below.

I. It is defined as a procedure requiring the combination of several factors, including at least two of the following: Knowledge-something the user knows, e.g., a password, a personal identification number (PIN); Ownership-something the user has, e.g., token, smart card, mobile phone/SIM; Inherence − something the user is, e.g., fingerprint. It is worth highlighting that the aforementioned requirement of having mutually independent factors could be difficult to match. In fact, in the context of access to Internet services, when using ownership and inherence factors as well as when inputting a PIN or password, the user transmits digital data to the verifying counterpart, so that regardless of the generating factor, susceptibility to interception is a common vulnerability.

II. Security administration can be costly and prone to error because administrators usually specify access control lists for each user on the system individually. With this kind of control, security is managed at a level that corresponds closely to the organization's structure. Each user is assigned one or more roles, and each role is assigned one or more privileges that are permitted to users in that role. Security administration with it consists of determining the operations that must be executed by persons in particular jobs, and assigning employees to the proper roles. Complexities introduced by mutually exclusive roles or role hierarchies are handled by its software, making security administration easier.

The statements I and II refers respectively to

I. O desenvolvimento e manutenção de sistemas deve considerar todos os aspectos que são contemplados pela segurança da informação: controle de acesso, trilha de auditoria e disponibilidade dos recursos de informação.

II. O processo de segurança da informação não precisa participar de todo o trabalho de engenharia do sistema. Basta participar das fases de modelagem, construção e instalação.

III. Os requisitos de segurança devem ser incorporados aos requisitos de desenvolvimento de sistema interno, mas não terceirizado.

IV. Os programas desenvolvidos/adquiridos devem ser testados adequadamente com o objetivo de não ocorrer problemas quando a aplicação já estiver em funcionamento normal no ambiente de produção.

Está correto o que consta em