Questões de Concurso

Filtrar

401 Questões de concurso encontradas

Página 20 de 81

Questões por página:

Assinale a opção que apresenta exemplos de algoritmos hash criptográficos.

Considere:

I. Utiliza o algoritmo de criptografia RC4, que é apontado por muitos como seu principal ponto negativo. Mesmo estando obsoleto no quesito segurança, continua sendo amplamente utilizado em residências de todo o mundo, reflexo da falta de informação dos usuários de redes sem fio e da insistência de fabricantes de pontos de acesso em permitir que ele seja um dos padrões de segurança.

II. Foi criado pela WFA (Wi-Fi Alliance) como postulante a substituto do modelo anterior. Durante a sua concepção, foi dado um enfoque maior na correção das falhas de segurança encontradas neste protocolo. Dentre as melhorias propostas, a mais significativa foi a utilização do algoritmo RC4 de uma forma mais segura.

III. Este algoritmo é utilizado no padrão WPA2. É um algoritmo de criptografia simétrica de cifra de bloco. Ele surgiu como uma alternativa ao algoritmo DES, que começava a apresentar problemas de segurança.

Os itens I, II e III referem-se, respectivamente, a

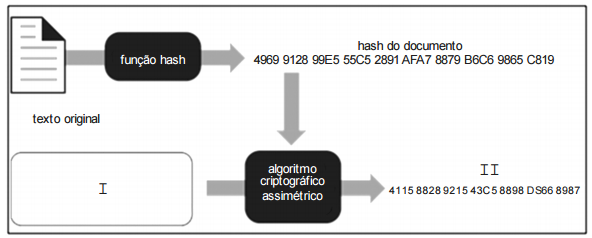

Considere a figura abaixo.

A figura mostra o uso de hash criptográfico no processo de autenticação, que apresenta como vantagem o aumento de desempenho, pois os algoritmos de criptografia assimétrica costumam ser lentos. As lacunas I e II da figura devem ser preenchidas, correta e respectivamente, com

Em essência, usa criptografia e autenticação em protocolos de camadas baixas para fornecer uma conexão segura por meio de uma rede insegura, tipicamente a internet.

STALLINGS, W. Cryptography and network security: principles and practice. Londres: Pearson,2017. Tradução livre, com adaptações.

O trecho apresentado refere-se a um(a)