Questões de Concurso

Filtrar

401 Questões de concurso encontradas

Página 60 de 81

Questões por página:

Considere a seguinte situação hipotética.

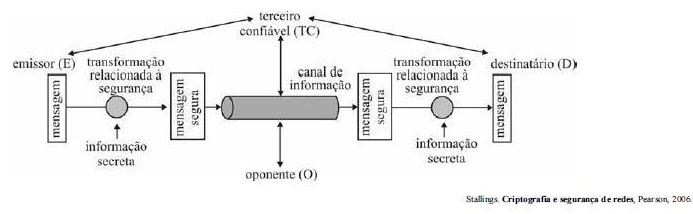

Um analista foi incumbido de construir um sistema de comunicações seguro baseado em uma combinação de cifragem simétrica e esteganografia no qual as mensagens trocadas entre o emissor (E) e o destinatário (D) sejam sempre de pequeno tamanho e que apenas uma pequena quantidade de mensagens seja eventualmente trocada durante todo o ciclo de vida do sistema. De acordo com os critérios de segurança do sistema, deverá ser provida absoluta confidencialidade do teor das mensagens, em detrimento de integridade e disponibilidade. Para tal tarefa, o implementador dispõe de um gerador de números aleatórios de elevadíssima qualidade, mas precisa fazer uma implementação de grande simplicidade. Esses critérios e o desenho do sistema de cifragem não são conhecidos pelo oponente (O).

Nessa situação, é mais adequado que o implementador do sistema adote um modelo com base na técnica de one-time pad, que utiliza uma cifra de fluxo, em vez de um modelo baseado no algoritmo DES (data encription standard), que utiliza cifra de bloco.