Questões de Concurso

Filtrar

401 Questões de concurso encontradas

Página 74 de 81

Questões por página:

Questões por página:

Concurso:

TRT - 3ª Região (MG)

Disciplina:

Segurança da Informação

O técnico judiciário da área de TI do TRT da 3a Região deve escolher o esquema de criptografia mais adequado para a seguinte situação. Ele deve receber uma informação de forma segura, ou seja, criptografada, de outro Tribunal, mas não tem meios para enviar um código secreto (chave) de forma segura para aquele Tribunal. Nessa situação, o técnico deve utilizar o esquema de criptografia de chave

Concurso:

TSE

Disciplina:

Segurança da Informação

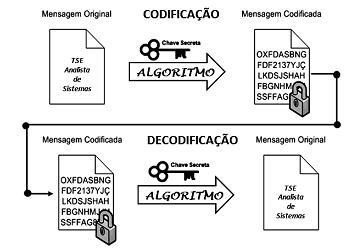

A figura representa o esquema de funcionamento de um processo criptográfico, que usa uma mesma chave, tanto na codificação quanto na decodificação.

Nesse processo, antes de enviar a mensagem criptografada, o emissor ao receptor envia a chave privada que será utilizada para descriptografá-la. O esquema descrito caracteriza um tipo de criptografia, conhecido como de chave

Concurso:

TST

Disciplina:

Segurança da Informação

O DES (Data Encryption Standard), padrão para criptografia de dados, apesar de não mais ser considerado seguro, é ainda amplamente utilizado para a segurança da informação em sua forma modificada 3-DES. O principal problema do DES é o comprimento da chave utilizada que possui

Concurso:

TST

Disciplina:

Segurança da Informação

Um dos tipos de criptografia muito usado no processo de transmissão de dados para melhorar os aspectos de segurança faz uso de uma mesma chave para criptografar e descriptografar a informação, sendo denominado de criptografia de chave simétrica. Este recurso tem como vantagem a facilidade de implementação, mas tem como principal problema a

Concurso:

TST

Disciplina:

Segurança da Informação

No processo de gerenciamento da segurança da informação, a criptografia se apresenta como um dos recursos mais utilizados. Em uma transmissão de informação por meio da rede de computadores, a criptografia tem a função de