Questões de Concurso

Filtrar

153 Questões de concurso encontradas

Página 1 de 31

Questões por página:

Questões por página:

Concurso:

Prefeitura de Capanema - PA

Disciplina:

Algoritmos e Estrutura de Dados

Disciplina:

Algoritmos e Estrutura de Dados

Em uma estrutura de dados do tipo árvore não orientada, o grau do nó raiz refere-se

Concurso:

CONAB

Disciplina:

Algoritmos e Estrutura de Dados

Em Estruturas de Dados, os Grafos possuem papel ímpar pela sua representação de nós e arestas. Nesse sentido, considere um grafo simples, não direcionado e conexo, contendo n vértices e n arestas. Nesse contexto, considere as sentenças a seguir:

I- O grafo necessariamente contém, pelo menos,1 (um) ciclo.

II- Ao representá-lo como matriz de adjacência, haverá exatamente n 2 entradas com valor 1 (um).

III- A complexidade de tempo de uma busca em profundidade (DFS) para percorrer todos os vértices e arestas é O(log n).

IV- Um grafo simples e conexo com n vértices e n arestas pode conter exatamente 2 (dois) vértices de grau 1 (um).

Assinale a alternativa com as sentenças CORRETAS sobre o grafo apresentado.

I- O grafo necessariamente contém, pelo menos,1 (um) ciclo.

II- Ao representá-lo como matriz de adjacência, haverá exatamente n 2 entradas com valor 1 (um).

III- A complexidade de tempo de uma busca em profundidade (DFS) para percorrer todos os vértices e arestas é O(log n).

IV- Um grafo simples e conexo com n vértices e n arestas pode conter exatamente 2 (dois) vértices de grau 1 (um).

Assinale a alternativa com as sentenças CORRETAS sobre o grafo apresentado.

Concurso:

Prefeitura de Calçado - PE

Disciplina:

Algoritmos e Estrutura de Dados

No estudo de estruturas de dados, algumas organizações seguem uma ordem sequencial, onde cada elemento tem um predecessor e um sucessor (exceto o primeiro e o último). Essas estruturas são fundamentais para a resolução de diversos problemas computacionais e são introduzidas nos primeiros contatos com a programação e algoritmos. Marque a alternativa CORRETA que corresponde a uma estrutura de dados considerada linear.

Concurso:

MPE-SP

Disciplina:

Algoritmos e Estrutura de Dados

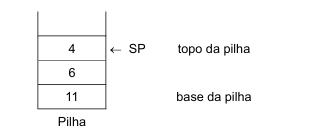

Seja a seguinte estrutura de dados do tipo pilha, para a qual são explicitados: a base da pilha e o ponteiro Stack Pointer (SP) apontando para o topo da pilha.

Assuma que existam as seguintes operações para manipulação da pilha:

Push a: empilha o valor da variável a na pilha, preservando o valor original de a.

Pop a: retira o valor do topo da pilha e o armazena na variável a.

Considerando o funcionamento típico de uma pilha e as variáveis x, y e z, a seguinte sequência de operações foi realizada em um programa:

x ← 5 y ← 4 Push x Push y Pop x Pop y x ← x – 2 y ← y – 1 Pop z Pop z Push x Push y

Dessa forma, é correto afirmar que a pilha passará a conter os seguintes valores armazenados (ordenados de cima para baixo) após a execução desse programa:

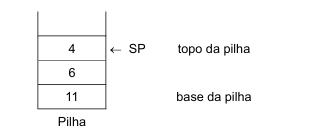

Assuma que existam as seguintes operações para manipulação da pilha:

Push a: empilha o valor da variável a na pilha, preservando o valor original de a.

Pop a: retira o valor do topo da pilha e o armazena na variável a.

Considerando o funcionamento típico de uma pilha e as variáveis x, y e z, a seguinte sequência de operações foi realizada em um programa:

x ← 5 y ← 4 Push x Push y Pop x Pop y x ← x – 2 y ← y – 1 Pop z Pop z Push x Push y

Dessa forma, é correto afirmar que a pilha passará a conter os seguintes valores armazenados (ordenados de cima para baixo) após a execução desse programa: