Questões de Concurso

Filtrar

142 Questões de concurso encontradas

Página 15 de 29

Questões por página:

Questões por página:

Concurso:

PGE-RS

Disciplina:

Segurança da Informação

Para a resolução das questões desta prova, considere os seguintes detalhes: (1) o mouse esta configurado para uma pessoa que o utiliza com a mão direita (destro) e usa, com maior frequência, o botão esquerdo, que possui as funcionalidades de seleção ou de arrastar normal, entre outras. O botão da direita serve para ativar o menu de contexto ou de arrastar especial; (2) os botões do mouse estão devidamente configurados com a velocidade de duplo clique; (3) os programas utilizados nesta prova foram instalados com todas as suas configurações padrão, entretanto, caso tenham sido realizadas alterações que impactem a resolução da questão, elas serão alertadas no texto da questão ou mostradas visualmente, se necessário; (4) no enunciado e nas respostas de algumas questões, existem palavras que foram digitadas entre aspas, apenas para destaca-las. Neste caso, para resolver as questões, desconsidere as aspas e atente somente para o texto propriamente dito; e (5) para resolver as questões desta prova, considere, apenas, os recursos disponibilizados para os candidatos, tais como as presentes orientações, os textos introdutórios das questões, os enunciados propriamente ditos e os dados e informações disponíveis nas Figuras das questões, se houver.

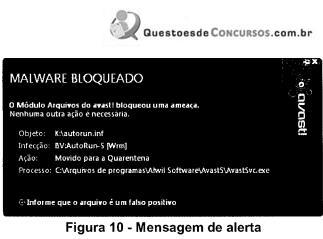

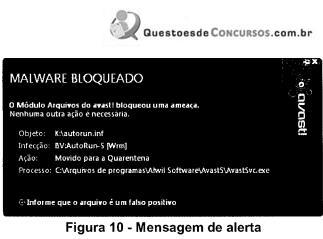

A questão baseia-se na Figura 10 que mostra uma mensagem de alerta que foi exibida em um computador ao ser detectado um malware.

Como exemplos de malware podem-se citar os seguintes:

I - Virus.

II - Cavalos de Troia.

III - Backdoors.

IV - Rootkits

Quais estão corretas?

A questão baseia-se na Figura 10 que mostra uma mensagem de alerta que foi exibida em um computador ao ser detectado um malware.

Como exemplos de malware podem-se citar os seguintes:

I - Virus.

II - Cavalos de Troia.

III - Backdoors.

IV - Rootkits

Quais estão corretas?

Concurso:

PGE-RO

Disciplina:

Segurança da Informação

Pedro recebeu um e-mail contendo uma mensagem que parece ter sido enviada por uma empresa conhecida e confiável. Contendo uma linguagem comercial e urgente, a mensagem solicita o envio de informações pessoais e apresenta uma URL para direcionar o destinatário diretamente para um website falso. Esse mecanismo de fraude eletrônica que tenta enganar você para que revele informações pessoais, simulando ser uma fonte legítima, é denominado:

Concurso:

AL-RO

Disciplina:

Segurança da Informação

Um vírus de computador é um software malicioso que pode causar sérios danos ao sistema infectado.

Sobre vírus de computador, assinale a afirmativa correta.

Sobre vírus de computador, assinale a afirmativa correta.

Concurso:

AL-PE

Disciplina:

Segurança da Informação

Os programas antivírus:

I. Protegem contra phishing de páginas web quando o usuário está em navegação utilizando livremente o browser.

II. Protegem contra trojan embarcado em uma aplicação quando o usuário aceita a sua instalação em sua máquina.

III. Criptografam comunicações em rede, sejam elas por meio de envio de mensagens ou navegação na Internet através de browser.

IV. Protegem contra códigos maliciosos embutidos em macros, as quais são utilizadas por um software aplicativo ou utilitário do computador do usuário.

V. Previnem a instalação de aplicativos infectados, no momento da solicitação de sua instalação, ao gerarem um alerta sobre conteúdo suspeito ou ao bloquearem a operação de instalação.

Está correto o que se afirma APENAS em:

I. Protegem contra phishing de páginas web quando o usuário está em navegação utilizando livremente o browser.

II. Protegem contra trojan embarcado em uma aplicação quando o usuário aceita a sua instalação em sua máquina.

III. Criptografam comunicações em rede, sejam elas por meio de envio de mensagens ou navegação na Internet através de browser.

IV. Protegem contra códigos maliciosos embutidos em macros, as quais são utilizadas por um software aplicativo ou utilitário do computador do usuário.

V. Previnem a instalação de aplicativos infectados, no momento da solicitação de sua instalação, ao gerarem um alerta sobre conteúdo suspeito ou ao bloquearem a operação de instalação.

Está correto o que se afirma APENAS em:

Concurso:

AL-MT

Disciplina:

Segurança da Informação

Com relação ao uso de SELinux (Security Enhanced Linux), analise as afirmativas a seguir.

I. O SELinux atua como um firewall, controlando o fluxo de tráfego entrando e saindo do servidor para a rede de dados.

II. O SELinux não é útil para desktops, servindo apenas para utilização em servidores com múltiplos usuários e executando diversos serviços.

III. O SELinux não é capaz de impedir que um vírus ou malware se instalem em um sistema, mas poderá limitar os danos causados por eles.

Assinale:

I. O SELinux atua como um firewall, controlando o fluxo de tráfego entrando e saindo do servidor para a rede de dados.

II. O SELinux não é útil para desktops, servindo apenas para utilização em servidores com múltiplos usuários e executando diversos serviços.

III. O SELinux não é capaz de impedir que um vírus ou malware se instalem em um sistema, mas poderá limitar os danos causados por eles.

Assinale: