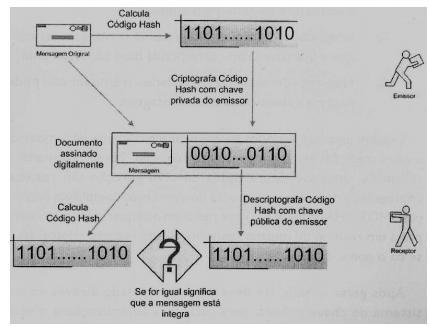

No que diz respeito aos sistemas da informação, observe a figura abaixo, que ilustra um método empregado na segurança dos dados, em redes e na internet.

Esse método envolve os seguintes passos:

I. Geração de um resumo criptográfico da mensagem por meio de algoritmos complexos, denominado hash, que reduz o tamanho.

II. Em seguida, o código deve ser criptografado por meio de um sistema de chave pública, para garantir a autenticação e não repúdio.

III. O autor da mensagem deve usar sua chave privada para assinar a mensagem e armazenar o hash criptografado junto à mensagem original.

IV. Para verificar a autenticidade do documento, deve ser gerado novo resumo a partir da mensagem que está armazenada, e feita uma comparação entre esse novo resumo com o recebido. Para isso, é necessário descriptografar o hash original; se for igual ao original, a mensagem está integra.

O método descrito é conhecido por