Questões de Concurso

Filtrar

275 Questões de concurso encontradas

Página 2 de 55

Questões por página:

Questões por página:

Concurso:

MPE-AL

Disciplina:

Segurança da Informação

No contexto da norma internacional ISO/IEC 27005, o processo de gestão de risco é definido por oito atividades coordenadas, das quais sete estão listadas a seguir.

Definição do contexto Identificação de riscos Estimativa de riscos Avaliação de riscos Tratamento do risco Aceitação do risco Monitoramento e análise crítica de riscos

Assinale a opção que apresenta a atividade que completa a lista acima.

Definição do contexto Identificação de riscos Estimativa de riscos Avaliação de riscos Tratamento do risco Aceitação do risco Monitoramento e análise crítica de riscos

Assinale a opção que apresenta a atividade que completa a lista acima.

Concurso:

MPE-AL

Disciplina:

Banco de Dados

Considere que o comando a seguir, seja executado em um aplicativo Web, após a requisição dos dados usuário/senha.

sql = “SELECT * FROM PESSOA WHERE Nome ='" + txtNome + " ' " AND Senha ='" + txtPwd + " ' "

Assinale os textos digitados maldosamente, armazenados respectivamente nas variáveis txtNome e txtPwd, que caracterizariam uma invasão do tipo “SQL Injection”.

sql = “SELECT * FROM PESSOA WHERE Nome ='" + txtNome + " ' " AND Senha ='" + txtPwd + " ' "

Assinale os textos digitados maldosamente, armazenados respectivamente nas variáveis txtNome e txtPwd, que caracterizariam uma invasão do tipo “SQL Injection”.

Concurso:

MPE-AL

Disciplina:

Banco de Dados

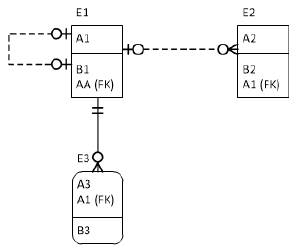

Considere o diagrama IDEF1X a seguir.

Assinale a opção que apresenta o script SQL que cria a tabela E1 corretamente.

Concurso:

MPE-AL

Disciplina:

Banco de Dados

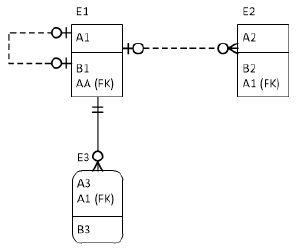

Considere o diagrama IDEF1X a seguir.

Assinale a opção que apresenta o script SQL que cria a tabela E2 corretamente.

Concurso:

MPE-AL

Disciplina:

Banco de Dados

Considere uma tabela de banco de dados onde há uma coluna intitulada C1. Essa coluna está indexada por um índice do tipo bitmap, como mostrado a seguir.

1 0100000 2 0000001 3 1000000 5 0000100 6 0010010 7 0001000

Assinale a opção que, da esquerda para a direita, contém os valores da referida coluna, na ordem física.

1 0100000 2 0000001 3 1000000 5 0000100 6 0010010 7 0001000

Assinale a opção que, da esquerda para a direita, contém os valores da referida coluna, na ordem física.