Questões do concurso:

TCU - 2010 - Auditor Federal de Controle Externo

limpar filtros

200 Questões de concurso encontradas

Página 9 de 40

Questões por página:

Questões por página:

mostrar texto associado

VPNs implementam redes seguras a fim de prover confidencialidade, integridade e autenticidade em canais públicos compartilhados.

mostrar texto associado

Firewalls, IDS e IPS são dispositivos que têm finalidades idênticas, porém tipicamente operam de formas distintas: o primeiro inspeciona integralmente os datagramas e reage bloqueando o tráfego indesejado; o segundo também inspeciona integralmente os datagramas, mas não bloqueia o tráfego indesejado, apenas emite alertas; e o terceiro inspeciona apenas os cabeçalhos dos datagramas e, como o primeiro, reage bloqueando o tráfego indesejado.

mostrar texto associado

Uma das fases do processo de tratamento e resposta a incidentes de segurança em redes de computadores é a preparação, na qual são sanitizadas mídias para armazenamento e confeccionados kits de ferramentas em meio read-only.

mostrar texto associado

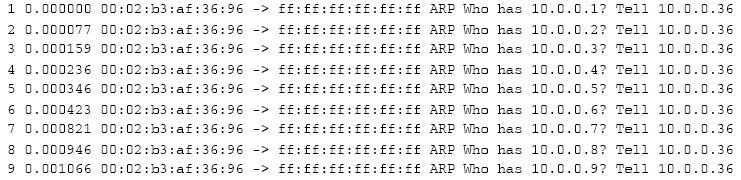

No trecho de captura de tráfego, em tela, há indícios de que estava ocorrendo um ataque de MAC flooding.

mostrar texto associado

A atividade reportada seria normalmente registrada por firewalls instalados em estações de trabalho pessoais.