212 Questões de concurso encontradas

Página 2 de 43

Questões por página:

Sobre o ITIL V3, analise as informações ou ações apresentadas em cada um dos itens abaixo.

I Requisitos de Nível de Serviço; Plano de qualidade dos Serviços, Monitoração, Revisão e Informação; Especificação do Serviço.

II Plano de qualidade dos Serviços, Monitoração, Revisão e Informação; Acordo de Nível de Serviço; Alinhar Ativos de Serviço com Produtos do Cliente.

III Catálogo de serviços; Acordos de Nível Operacional e Contratos; Programas de Aperfeiçoamento do Serviço; Catálogo de serviços.

IV Monitoração, Revisão e Informação; Gerenciamento do Relacionamento com o Cliente; Acordo de Nível de Serviço.

V Portifólio de Serviços; Alinhar Ativos de Serviço com Produtos do Cliente; Catálogo de serviços.

Os itens que contêm apenas atividades do gerenciamento de nível de serviço são:

iptables -A INPUT -p icmp -s 10.56.23.46/24 -j ACCEPT

A execução desse comando libera o ping

O comando abaixo foi digitado em um servidor que usa o Iptables como Firewall em uma organização. O comando foi executado em um sistema operacional Linux Ubuntu 18.04.

iptables -I INPUT -p tcp -s 172.16.40.200/8 --dport 22 -j DROP

A execução desse comando

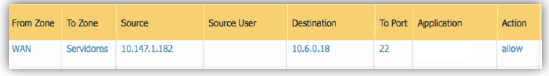

Com base nas informações apresentadas na figura, o tráfego de rede teve origem