Questões do concurso:

Prefeitura de Tapurah - MT - 2025 - SELECON - 2025 - Prefeitura de Tapurah - MT - Técnico em Informática

limpar filtros

40 Questões de concurso encontradas

Página 1 de 8

Questões por página:

Questões por página:

Concurso:

Prefeitura de Tapurah - MT

Disciplina:

Banco de Dados

No uso da SQL em um banco de dados MySQL, um comando é utilizado para remover objetos como tabelas e índices. A principal característica desse comando é que a exclusão é definitiva; uma vez executado, não há retorno simples para recuperar o objeto excluído. Para excluir a tabela “projetos” de um banco de dados MySQL, o comando a ser submetido à execução é:

Concurso:

Prefeitura de Tapurah - MT

Disciplina:

Programação

A Orientação a Objetos é um paradigma que tem evoluído, principalmente em questões voltadas para segurança e reaproveitamento de código, constituindo um padrão de desenvolvimento seguido por diversas linguagens, como C# e Java. Entre os princípios da Orientação a Objetos, um representa uma das principais técnicas que define esse modelo de programação, tratando de um dos elementos que adicionam segurança à aplicação, pelo fato de esconder as propriedades, criando uma espécie de caixa preta, sendo sua implementação baseada em propriedades privadas, ligadas a métodos especiais chamados getters e setters, significando que os detalhes internos do funcionamento de um objeto são escondidos do mundo exterior, exibindo apenas a interface. Um segundo princípio consiste na alteração do funcionamento interno de um método herdado de um objeto pai, permitindo a um único método executar diferentes comportamentos baseados no objeto. Esses dois princípios são denominados, respectivamente:

Concurso:

Prefeitura de Tapurah - MT

Disciplina:

Algoritmos e Estrutura de Dados

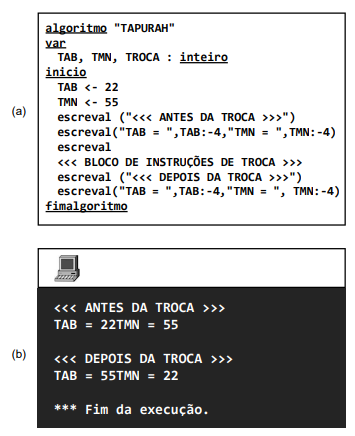

No que se refere à construção de algoritmos, as figuras em (a) mostram um código digitado no VISUALG e, em (b), o resultado de sua execução com os detalhes descritos a seguir.

• Utiliza duas variáveis que recebem dois conteúdos diferentes.

• Imprime os valores antes da troca.

• Realiza a troca de conteúdos entre as duas variáveis

• Imprime os valores depois da troca.

A opção que indica o bloco de instruções que deve substituir  no código da figura (a) é:

no código da figura (a) é:

Concurso:

Prefeitura de Tapurah - MT

Disciplina:

Redes de Computadores

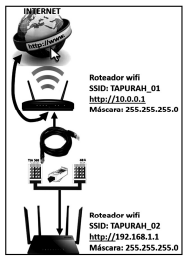

A figura faz referência a um esquema com dois roteadores IEEE-802.11/ax, sendo que o roteador principal é o TAPURAH_01, ao qual está conectado o link para a internet.

Foram executados os procedimentos descritos a seguir.

I. A ligação cabeada entre os roteadores TAPURAH_01 e TAPURAH_02 foi feita por meio de um cabo UTP RJ-45.

II. Para possibilitar o acesso à internet ao roteador secundário TAPURAH_02, há necessidade de realizar a configuração desse roteador, por meio da atribuição de um endereço IP, de uma máscara de sub-rede e de um IP para o gateway.

III. No que diz respeito à máscara de sub-rede do roteador TAPURAH_02, foi atribuída a mesma máscara 255.255.255.0 do roteador TAPURAH_01.

Para que a configuração seja válida e o link funcione satisfatoriamente, sem conflitos, os valores válidos para o endereço IP e o gateway, a serem utilizados na configuração do roteador secundário TAPURAH_02 são, respectivamente:

Foram executados os procedimentos descritos a seguir.

I. A ligação cabeada entre os roteadores TAPURAH_01 e TAPURAH_02 foi feita por meio de um cabo UTP RJ-45.

II. Para possibilitar o acesso à internet ao roteador secundário TAPURAH_02, há necessidade de realizar a configuração desse roteador, por meio da atribuição de um endereço IP, de uma máscara de sub-rede e de um IP para o gateway.

III. No que diz respeito à máscara de sub-rede do roteador TAPURAH_02, foi atribuída a mesma máscara 255.255.255.0 do roteador TAPURAH_01.

Para que a configuração seja válida e o link funcione satisfatoriamente, sem conflitos, os valores válidos para o endereço IP e o gateway, a serem utilizados na configuração do roteador secundário TAPURAH_02 são, respectivamente:

Concurso:

Prefeitura de Tapurah - MT

Disciplina:

Segurança da Informação

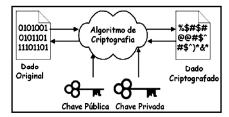

Com respeito à segurança de sistemas de informação, a figura abaixo ilustra um método de criptografia, que usa um par de chaves diferentes, uma pública e outra privada. A chave pública é compartilhada abertamente e é usada para criptografar dados, enquanto a chave privada é mantida em segredo e usada para descriptografá-los. Proporciona um alto nível de segurança nas comunicações digitais, pois as informações criptografadas com a chave pública só podem ser descriptografadas pelo destinatário que possui a chave privada. É comumente usada em sistemas de segurança de computadores, com a troca segura de dados pela internet ou a assinatura digital de documentos eletrônicos.

Esse esquema é conhecido como criptografia:

Esse esquema é conhecido como criptografia: