50 Questões de concurso encontradas

Página 3 de 10

Questões por página:

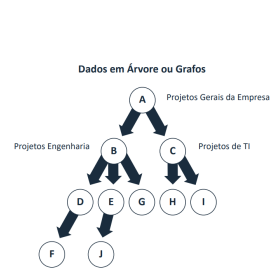

Observe a imagem a seguir.

Fonte: NISHIMURA, R. Y. Banco de dados II. Londrina: Editora e Distribuidora Educacional S.A.,2019. p.98.

A imagem apresentada ilustra uma estrutura hierárquica de dados organizada em árvore, na qual um nó raiz representa os Projetos Gerais da Empresa, que se ramificam em subconjuntos como Projetos de Engenharia e Projetos de TI, com múltiplos níveis de relacionamento entre os nós.

Considerando a modelagem de dados em bancos de dados não relacionais, especialmente bancos de dados de grafos, modelos agregados e bancos de documentos, avalie as afirmativas a seguir.

I. A estrutura apresentada pode ser modelada de forma natural em um banco de dados de grafos, no qual cada elemento (A, B, C, etc.) corresponde a um vértice, e as relações hierárquicas entre projetos são representadas por arestas direcionadas.

II. Em um banco de dados de documentos, a hierarquia exibida poderia ser representada por meio de documentos aninhados, mas consultas que envolvam navegação em múltiplos níveis da estrutura tendem a exigir maior processamento quando comparadas a bancos de grafos.

III. Caso essa estrutura seja armazenada em um banco de dados chave-valor, a navegação eficiente entre os diferentes níveis hierárquicos exigiria o uso de chaves compostas ou a duplicação de referências, uma vez que esse modelo explicita relacionamentos.

IV. A modelagem dessa estrutura em um banco de dados de famílias de colunas é especialmente adequada para operações de travessia hierárquica complexa, pois esse tipo de banco é otimizado para consultas recursivas e relacionamentos profundos entre registros.

Está CORRETO o que se afirma em

I. Em um SGBD multiusuário, o mecanismo de controle de concorrência é essencial para assegurar que operações de atualização simultâneas sobre o mesmo dado resultem estados logicamente corretos do banco de dados, sendo essa uma característica das aplicações OLTP.

II. O conceito de transação pressupõe que comandos SQL de inserção, de alteração e de exclusão possam ser executados de forma autônoma, ausente a necessidade de garantia de atomicidade, desde que o isolamento entre transações concorrentes seja preservado.

III. A propriedade de isolamento garante que, mesmo com centenas de transações executadas simultaneamente, cada transação se comporte como se estivesse sendo executada sozinha, o que diferencia um SGBD de um sistema tradicional de processamento de arquivos.

IV. A atomicidade assegura que todas as operações de manipulação de dados realizadas por uma transação, como comandos SQL de atualização em tabelas, sejam efetivadas integralmente ou totalmente desfeitas, caso ocorra alguma falha durante sua execução.

Está CORRETO o que se afirma em

▪ Uma classe abstrata Conta, que declara o método calcularTarifa(), sem implementação.

▪ Uma classe ContaCorrente, que herda de Conta e sobrescreve calcularTarifa().

▪ Uma classe ContaPoupanca, que herda de Conta e não sobrescreve calcularTarifa().

▪ Uma interface Tributavel, que declara o método calcularImposto().

▪ A classe ContaCorrente implementa a interface Tributavel.

▪ O sistema utiliza polimorfismo para manipular objetos do tipo Conta por meio de referências da superclasse.

Com base nos princípios da orientação a objetos, marque a alternativa CORRETA.

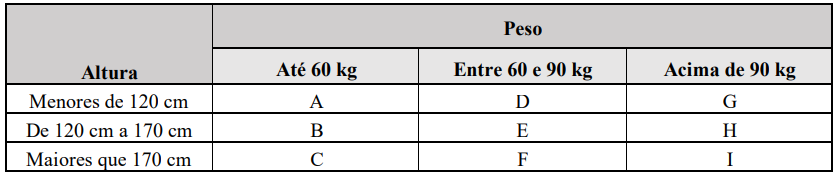

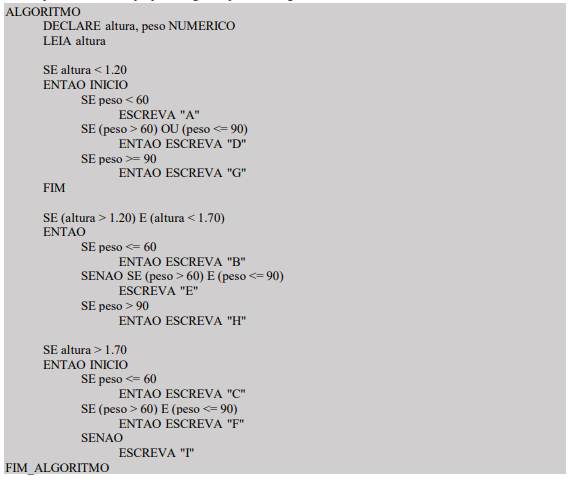

A fim de atender aos requisitos do programa em questão, um Analista de Tecnologia e Informática da Câmara Municipal de Rondônia, propôs o seguinte pseudocódigo:

Sobre o pseudocódigo em questão, é CORRETO afirmar que

TEXTO I

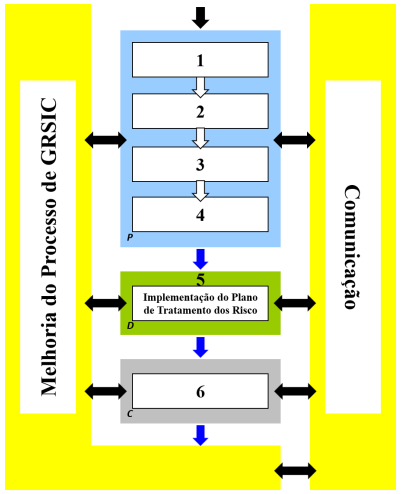

O Departamento de Segurança da Informação e Comunicações, do Governo Federal do Brasil, estabelece o processo de GRSIC (Gestão de Riscos de Segurança da Informação e Comunicações) nos órgãos ou entidades da Administração Pública Federa. Assim sendo, o processo GRSIC baseia-se no ciclo PDCA (PlanDo-Check-Act / PlanejarFazer-Verificar-Agir), uma sequência de passos utilizada para controlar qualquer processo definido. O uso dos ciclos pode ser assim relatado: 1 – planejar envolve definir como será feito (quem, o que, quando, onde, como) e as metas e os métodos para atingir o objetivo; 2 – fazer significa tomar a iniciativa, educar, treinar, implementar e executar o planejado conforme as metas e os métodos definidos; 3 – checar consiste em verificar os resultados que estão sendo obtidos e de forma contínua, para garantir a execução dos trabalhos programados; 4 – agir determina fazer as correções necessárias através de ações corretivas ou melhorias.

Fonte: MASCARENHAS NETO, P. T.; ARAÚJO, W. J. Segurança da informação: uma versão sistêmica para a implantação em organizações. João Pessoa: Editora da UFPB,2019. p.69-70. (adaptado).

TEXTO II

Fonte: MASCARENHAS NETO, P. T.; ARAÚJO, W. J. Segurança da informação: uma versão sistêmica para a implantação em organizações. João Pessoa: Editora da UFPB,2019. p.69-70. (adaptado).

Considerando as informações apresentadas no texto bem como as etapas que integram processo de Gestão de Riscos de Segurança da Informação e Comunicações (GRSIC), marque a alternativa em que os números estão CORRETAMENTE relacionados às respectivas etapas desse processo, numeradas de 1 a 6, conforme apresentado na imagem (Texto II).