Questões de Concurso

Filtrar

13.774 Questões de concurso encontradas

Página 1670 de 2.755

Questões por página:

Questões por página:

Concurso:

SEFAZ-RS

Disciplina:

Noções de Informática

mostrar texto associado

Na Figura 1, a impressora apontada pela seta nº 1, encontra-se conectada ao computador apontado pela seta nº 2, apenas por meio de um cabo físico, estando imprimindo normalmente. Entretanto, para que essa impressora passasse a imprimir corretamente, foi necessário, antes, instalar, nesse computador, um software para que o sistema operacional se comunicasse com a impressora. Com a instalação desse software, o sistema operacional, do computador apontado pela seta nº 2, passou a saber como os dados a serem impressos chegariam até a impressora (seta nº 1), se a impressão seria em preto ou colorida, qual seria o formato da impressão, se a impressora estava ligada ou não, se ela tinha papel ou não, dentre outros detalhes. Nesse caso, esse software que, ao ser instalado, permite estabelecer a comunicação adequada entre o computador e a impressora, nas condições descritas nesse enunciado, é chamado, genericamente, de:

Concurso:

SEFAZ-RJ

Disciplina:

Noções de Informática

Cada vez mais a tecnologia wireless tem se tornado popular e sido mais utilizada em suporte à transmissão de dados. Um dos padrões tem as seguintes características:

. funciona na freqüência de 2,4 GHz;

. oferece uma velocidade de 54 Mbps;

. baseia-se na compatibilidade com os dispositivos 802.11b;

. emprega autenticação WEP estática já aceitando outros tipos de autenticação como WPA (Wireless Protect Access) com criptografia dinâmica (método de criptografia TKIP e AES);

. apresenta os mesmos inconvenientes do padrão 802.11b, que são as incompatibilidades com dispositivos de diferentes fabricantes e a alta interferência tanto na transmissão como na recepção de sinais, porque funcionam a 2,4 GHz equivalentes aos telefones móveis;

. apresenta como vantagens o baixo preço dos seus dispositivos, a largura de banda gratuita bem como a disponibilidade gratuita em todo o mundo;

. tem sido bastante utilizado na comunicação com notebooks em redes sem fio em curtas distâncias.

Esse padrão é conhecido como:

. funciona na freqüência de 2,4 GHz;

. oferece uma velocidade de 54 Mbps;

. baseia-se na compatibilidade com os dispositivos 802.11b;

. emprega autenticação WEP estática já aceitando outros tipos de autenticação como WPA (Wireless Protect Access) com criptografia dinâmica (método de criptografia TKIP e AES);

. apresenta os mesmos inconvenientes do padrão 802.11b, que são as incompatibilidades com dispositivos de diferentes fabricantes e a alta interferência tanto na transmissão como na recepção de sinais, porque funcionam a 2,4 GHz equivalentes aos telefones móveis;

. apresenta como vantagens o baixo preço dos seus dispositivos, a largura de banda gratuita bem como a disponibilidade gratuita em todo o mundo;

. tem sido bastante utilizado na comunicação com notebooks em redes sem fio em curtas distâncias.

Esse padrão é conhecido como:

Concurso:

SEFAZ-RJ

Disciplina:

Noções de Informática

Uma rede de microcomputadores opera com base no padrão Ethernet IEEE-802.3 e utiliza o protocolo CSMA/CD. No momento em que uma colisão é detectada, as máquinas que estão transmitindo executam o seguinte procedimento:

Concurso:

SEFAZ-RJ

Disciplina:

Noções de Informática

Analise os casos descritos a seguir, referentes a fraudes envolvendo o comércio eletrônico e Internet Banking.

I. O usuário recebe um e-mail de um suposto funcionário da instituição que mantém o site de comércio eletrônico ou de um banco, que persuade o usuário a fornecer informações sensíveis, como senhas de acesso ou número de cartões de crédito.

II. Um hacker compromete o DNS do provedor do usuário, de modo que todos os acessos a um site de comércio eletrônico ou Internet Banking são redirecionados para uma página Web falsificada, semelhante ao site verdadeiro, com o objetivo de o atacante monitorar todas as ações do usuário, como a digitação de sua senha bancária. Nesta situação, normalmente o usuário deve aceitar um novo certificado (que não corresponde ao site verdadeiro), e o endereço mostrado no browser do usuário é diferente do endereço correspondente ao site verdadeiro.

III. O usuário recebe um e-mail, cujo remetente é o gerente do seu banco e que contém uma mensagem que solicita a execução pelo usuário de um programa anexo ao e-mail recebido, a título de obter acesso mais rápido às informações mais detalhadas em sua conta bancária.

IV. O usuário utiliza computadores de terceiros para acessar sites de comércio eletrônico ou de Internet Banking, possibilitando o monitoramento de suas ações, incluindo a digitação de senhas ou número de cartões de crédito, por meio de programas especificamente projetados para esse fim.

Constituem exemplos de fraudes resultantes de Engenharia Social os casos identificados em:

Visualizar Questão Comentada

I. O usuário recebe um e-mail de um suposto funcionário da instituição que mantém o site de comércio eletrônico ou de um banco, que persuade o usuário a fornecer informações sensíveis, como senhas de acesso ou número de cartões de crédito.

II. Um hacker compromete o DNS do provedor do usuário, de modo que todos os acessos a um site de comércio eletrônico ou Internet Banking são redirecionados para uma página Web falsificada, semelhante ao site verdadeiro, com o objetivo de o atacante monitorar todas as ações do usuário, como a digitação de sua senha bancária. Nesta situação, normalmente o usuário deve aceitar um novo certificado (que não corresponde ao site verdadeiro), e o endereço mostrado no browser do usuário é diferente do endereço correspondente ao site verdadeiro.

III. O usuário recebe um e-mail, cujo remetente é o gerente do seu banco e que contém uma mensagem que solicita a execução pelo usuário de um programa anexo ao e-mail recebido, a título de obter acesso mais rápido às informações mais detalhadas em sua conta bancária.

IV. O usuário utiliza computadores de terceiros para acessar sites de comércio eletrônico ou de Internet Banking, possibilitando o monitoramento de suas ações, incluindo a digitação de senhas ou número de cartões de crédito, por meio de programas especificamente projetados para esse fim.

Constituem exemplos de fraudes resultantes de Engenharia Social os casos identificados em:

Concurso:

SEFAZ-RJ

Disciplina:

Noções de Informática

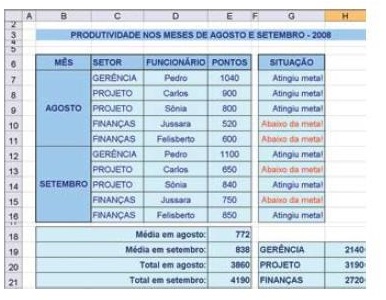

Analise a planilha abaixo, criada por um Fiscal de Rendas, no Excel 2003 BR.

Na utilização dos recursos do software, o Fiscal executou os seguintes procedimentos, em seqüência:

I. Inseriu fórmulas nas células de G7 a G16, para escrever "Atingiu meta!" se a pontuação foi maior ou igual à média do mês e "Abaixo da meta!", caso contrário.

II. Inseriu, na célula H19, a expressão =SOMASE ($C$7:$C$16;G19;$E$7:$E$16).

III. Selecionou a célula H19 e executou o atalho de teclado

IV. Selecionou a célula H21 e executou o atalho de teclado

Para obtenção dos resultados indicados, as fórmulas inseridas nas células H7 e H21 são, respectivamente: