Questões de Concurso

Filtrar

14.723 Questões de concurso encontradas

Página 1797 de 2.945

Questões por página:

Um técnico de apoio administrativo está trabalhando em um microcomputador com sistema operacional Windows XP e tem abertas no ambiente quatro aplicações do MSOffice 2003, versão em português: a primeira, um arquivo Word; a segunda, uma planilha Excel; a terceira, uma apresentação em Powerpoint; e a quarta, no Publisher. Para passar de uma aplicação a outra, diretamente, sem necessidade de acessar janelas de diálogo, esse técnico executa o seguinte atalho de teclado:

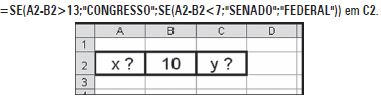

Na planilha abaixo, montada no Excel 2000/XP, foram inseridos os números 30 em A2 e 10 em B2 e a fórmula

Mantendo o conteúdo de B2 constante, deseja-se determinar valores para que ocorram duas situações:

1. o maior valor inteiro a ser digitado em A2 para que apareça “SENADO” na célula C2;

2. o menor valor inteiro a ser digitado na célula A2 para que apareça "CONGRESSO" na célula C2.

Esses valores, serão, respectivamente:

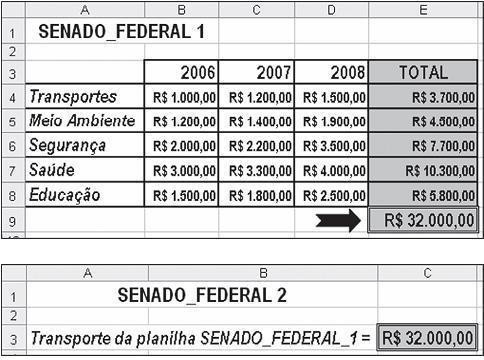

As figuras representam duas planilhas elaboradas no Excel 2000/XP, em que o valor da célula E9 foi transportado para a célula C3.

Para realizar o transporte do conteúdo da célula E9 da planilha SENADO_FEDERAL_1 para a célula C3 da planilha SENADO_FEDERAL_2, deve ser inserida na célula C3 a seguinte expressão:

Um funcionário do Senado Federal está digitando um texto no Word 2000/XP. Para incluir uma nota de rodapé em uma página, ele deve posicionar o cursor do mouse no ponto do texto onde deseja inserir a referência e acionar o atalho de teclado: