Questões de Concurso

Filtrar

3.330 Questões de concurso encontradas

Página 196 de 666

Questões por página:

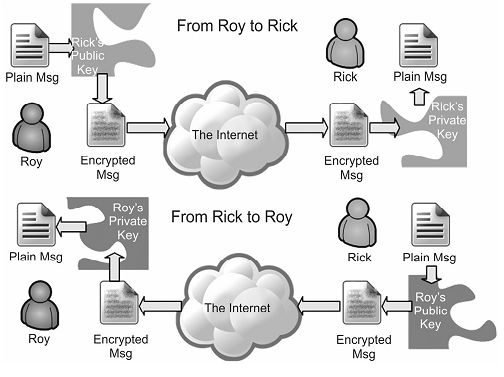

Consider the figure below.

The correct way to describe the main concepts showing by the figure is:

A criptografia digital é um mecanismo de segurança para o funcionamento dos programas computacionais. Como os dados tornam-se embaralhados, eles ficam inacessíveis a pessoas não autorizadas.

O Tribunal Superior Eleitoral usa algoritmos proprietários ..I.., de conhecimento exclusivo do TSE.

O boletim da urna eleitoral é criptografado de forma segmentada, assinado digitalmente e transmitido.

Além da criptografia, existe a ..II.., que é o processo pelo qual são recuperados os dados previamente criptografados.

No recebimento do boletim da urna eleitoral ocorre:

− a validação da compatibilidade da chave pública de assinatura digital do boletim de urna com a chave privada do Totalizador;

− a decriptografia do boletim de urna de forma segmentada;

− a leitura do boletim de urna decriptografado;

− o armazenamento do boletim de urna criptografado e decriptografado.

(http://www.tse.jus.br/eleicoes/biometria-e-urna-eletronica/criptografia)

As lacunas I e II são, correta e respectivamente, preenchidas com

Um ataque massivo de hackers afetou empresas de diversos países do mundo. Até o momento, companhias de várias áreas de atuação, como comunicação, saúde e finanças foram prejudicadas. De acordo com informações da BBC, Estados Unidos, China, Rússia, Itália e Vietnã têm problemas similares com computadores ‘sequestrados’ por um tipo de vírus. Há ainda relatos de problemas na Espanha e Portugal.

Além de companhias como Vodafone, KPMG e Telefónica, o serviço de saúde britânico NHS também foi atingido por criminosos virtuais, de acordo com informações da agência Reuters. Ainda segundo a agência, o sistema de saúde do Reino Unido está respondendo aos ataques e, por conta dessa situação, diversos hospitais ao redor do país cancelaram consultas e atendimentos.

Os criminosos infectam as máquinas e demandam um resgate para ‘liberar’ os dados bloqueados. Alguns relatos informam que os malwares estão cobrando US$ 300 para liberar cada um dos computadores sequestrados e pedem o pagamento em bitcoins. Na rede social Twitter, vários usuários compartilharam imagens de suas telas de computadores após o sequestro. De acordo com relatos, o malware chega por e-mail e afeta, até então, apenas computadores com o sistema operacional Windows.

(Adaptado de: http://noticias.r7.com/tecnologia-e-ciencia/internet-sob-alerta-ataque-hacker-derruba-sistemas-de-empresas-em-todo-o-mundo-12052017)

Esse tipo de ataque é chamado

Os N-IDS ou Sistemas de Detecção de Intrusão baseados em Redes utilizam métodos para informar e bloquear as intrusões. Considere os métodos abaixo.

I. Reconfiguração de dispositivos externos: um comando é enviado pelo N-IDS a um dispositivo externo (com um filtro de pacotes ou um firewall) para que se reconfigure imediatamente e possa bloquear uma intrusão. Esta reconfiguração é possível através do envio de dados que expliquem o alerta (no cabeçalho do pacote).

II. Envio de um trap SMTP a um supervisor externo (armadilha SMTP): é enviado um alerta (e detalhes dos dados envolvidos) em forma de um datagrama SMTP para um console externo.

III. Registro (log) do ataque: cria um backup dos detalhes do alerta em um repositório, incluindo informações como o registro da data, o endereço IP do intruso, o endereço IP do destino, o protocolo utilizado e a carga útil.

IV. Armazenamento de pacotes suspeitos: os pacotes originais capturados e/ou os pacotes que desencadearam o alerta são guardados.

V. Envio de um ResetKill: construção de um pacote de alerta IP para forçar o fim de uma conexão (válido apenas para as técnicas de intrusão que utilizam o protocolo de aplicação IP).

Estão corretos os métodos

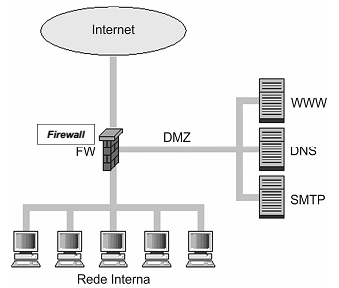

A figura abaixo apresenta uma arquitetura de rede com firewall. DMZ refere-se a uma DeMilitarized Zone ou zona desmilitarizada.

Um Técnico, observando a figura, afirma corretamente que