Questões de Concurso

Filtrar

6.909 Questões de concurso encontradas

Página 1373 de 1.382

Questões por página:

Questões por página:

Concurso:

TRT - 13ª Região (PB)

Disciplina:

Não definido

Camila recebeu uma mensagem em seu e-mail oficial na qual o texto procurava atrair sua atenção pela possibilidade de ter seu nome incluído na lista de devedores do Serasa caso ela não adotasse os procedimentos descritos, ou seja, clicar no link enviado no e-mail para atualizar sua situação devedora junto a uma instituição financeira onde ela mantém conta. Graças à sua experiência técnica ela percebeu que se tratava de um golpe e que a empresa em que ela trabalha estava com uma fragilidade na rede de computadores que permitiu tal invasão sem detecção da fraude. Ela alertou, então, os administradores de rede que logo puderam perceber que esse tipo de fraude, de acordo com as classificações do cgi.br, era, especificamente, por seu meio de ação, uma forma de

Concurso:

TRT - 13ª Região (PB)

Disciplina:

Não definido

É um dos princípios da computação que envolve a técnica de execução de processos sem que estes estejam carregados completamente na memória do computador. Isso é possibilitado por controles e identificadores que realizam o carregamento de páginas e/ou segmentos de programas/processos, sob demanda.

Trata-se

Trata-se

Concurso:

TRT - 13ª Região (PB)

Disciplina:

Não definido

Uma das principais utilidades da memória cache é

Concurso:

TRT - 13ª Região (PB)

Disciplina:

Não definido

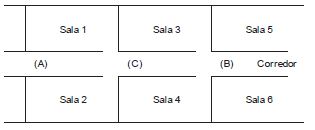

O técnico de informática do TRT da 13ª Região deve instalar e configurar um novo Access Point padrão 802.11g, identificado pela letra (C), em um corredor que já possui instalados dois Access Points padrão 802.11g, identificados pelas letras (A) e (B), para melhorar a qualidade do sinal para as salas 3 e 4, conforme a figura abaixo.

Sabendo-se que o Access Point (A) está configurado para utilizar o canal 1 e que o Access Point (B) está configurado para utilizar o canal 6, para que não haja sobreposição do sinal de radiofrequência dos canais, o Access Point (C) deve ser configurado para utilizar o canal

Concurso:

TRT - 13ª Região (PB)

Disciplina:

Não definido

Considere o código abaixo digitado em Python.

..I... I contar(n):

a = 1

while a < n:

print a,

a = a+1

contar(10)

Preenche, corretamente, a lacuna I:

..I... I contar(n):

a = 1

while a < n:

print a,

a = a+1

contar(10)

Preenche, corretamente, a lacuna I: