Questões da prova:

FCC - 2013 - TRT - 5ª Região (BA) - Técnico Judiciário - Tecnologia da Informação

limpar filtros

60 Questões de concurso encontradas

Página 2 de 12

Questões por página:

Questões por página:

Concurso:

TRT - 5ª Região (BA)

Disciplina:

Segurança da Informação

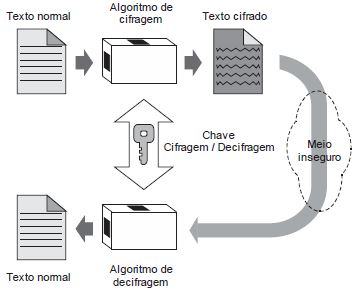

Observe a figura abaixo.

A figura ilustra um tipo de criptografia conhecida como criptografia

Concurso:

TRT - 5ª Região (BA)

Disciplina:

Redes de Computadores

Algumas ferramentas contribuem significativamente para a melhoria da segurança de uma rede. Considere:

I. Não observa o tráfego que passa pela rede, seu uso volta-se à verificação de informações relativas aos eventos e registros de logs e sistema de arquivos (permissão, alteração etc.). São instalados em servidores para alertar e identificar ataques e tentativas de acesso indevido à própria máquina, sendo mais empregados nos casos em que a segurança está focada em informações contidas em um servidor e, os usuários não precisam ser monitorados.

II. Monitora e analisa todo o tráfego no segmento da rede. Consiste em um conjunto de sensores que trabalha detectando atividades maliciosas na rede. São instalados em máquinas responsáveis por identificar ataques direcionados a toda a rede, monitorando o conteúdo dos pacotes ou do tráfego e seus detalhes como informações de cabeçalhos e protocolos. Tem como um dos objetivos principais detectar se alguém está tentando entrar no sistema ou se algum usuário legítimo está fazendo mau uso do mesmo.

As descrições I e II referem-se, respectivamente, a

I. Não observa o tráfego que passa pela rede, seu uso volta-se à verificação de informações relativas aos eventos e registros de logs e sistema de arquivos (permissão, alteração etc.). São instalados em servidores para alertar e identificar ataques e tentativas de acesso indevido à própria máquina, sendo mais empregados nos casos em que a segurança está focada em informações contidas em um servidor e, os usuários não precisam ser monitorados.

II. Monitora e analisa todo o tráfego no segmento da rede. Consiste em um conjunto de sensores que trabalha detectando atividades maliciosas na rede. São instalados em máquinas responsáveis por identificar ataques direcionados a toda a rede, monitorando o conteúdo dos pacotes ou do tráfego e seus detalhes como informações de cabeçalhos e protocolos. Tem como um dos objetivos principais detectar se alguém está tentando entrar no sistema ou se algum usuário legítimo está fazendo mau uso do mesmo.

As descrições I e II referem-se, respectivamente, a

Concurso:

TRT - 5ª Região (BA)

Disciplina:

Segurança da Informação

Carlos, que trabalha na área de segurança do TRT da Bahia, proferiu uma palestra sobre o tema. Ele disse que os programas antimalware, apesar da grande quantidade de funcionalidades, não são capazes de impedir que um atacante tente explorar, através da rede, alguma vulnerabilidade existente no computador de um funcionário do Tribunal. Devido a isto, além da instalação do antimalware, Carlos recomendou a todos a necessidade de se utilizar um determinado mecanismo de segurança. Quando bem configurado, este mecanismo pode ser capaz de:

- registrar as tentativas de acesso aos serviços habilitados no computador;

- bloquear o envio para terceiros de informações coletadas por invasores e códigos maliciosos;

- bloquear as tentativas de invasão e de exploração de vulnerabilidades do computador e possibilitar a identificação das origens destas tentativas;

- analisar continuamente o conteúdo das conexões, filtrando diversos tipos de códigos maliciosos e barrando a comunicação entre um invasor e um código malicioso já instalado;

- evitar que um código malicioso já instalado seja capaz de se propagar, impedindo que vulnerabilidades em outros computadores sejam exploradas.

Carlos se referia em sua palestra a um

- registrar as tentativas de acesso aos serviços habilitados no computador;

- bloquear o envio para terceiros de informações coletadas por invasores e códigos maliciosos;

- bloquear as tentativas de invasão e de exploração de vulnerabilidades do computador e possibilitar a identificação das origens destas tentativas;

- analisar continuamente o conteúdo das conexões, filtrando diversos tipos de códigos maliciosos e barrando a comunicação entre um invasor e um código malicioso já instalado;

- evitar que um código malicioso já instalado seja capaz de se propagar, impedindo que vulnerabilidades em outros computadores sejam exploradas.

Carlos se referia em sua palestra a um

Concurso:

TRT - 5ª Região (BA)

Disciplina:

Não definido

O dispositivo de armazenamento de dados listado na primeira coluna é compatível com as características apresentadas nas outras colunas, somente em:

Concurso:

TRT - 5ª Região (BA)

Disciplina:

Segurança da Informação

Na administração de sistemas, os backups são imprescindíveis, pois sem eles dados podem ficar irrecuperáveis caso sejam perdidos devido a uma falha acidental ou a uma invasão. Ao implantar uma política de backup no TRT da Bahia, o responsável deve