60 Questões de concurso encontradas

Página 3 de 12

Questões por página:

Considere: GP= Gerenciamento de Problemas, GM= Gerenciamento de Mudanças e GI= Gerenciamento de Incidentes.

O ...I..... garante que a operação normal de um serviço seja restaurada tão rapidamente quanto possível e que o impacto no negócio seja minimizado.

O banco de dados de erros conhecidos contém todos os registros de erros conhecidos. Este banco de dados é criado pelo ...II..... e é usado também pelo ...III... .

O ...IV...... previne proativamente a ocorrência de incidentes e minimiza o impacto dos incidentes que não podem ser evitados.

De acordo com a ITIL v3, as lacunas de I a IV são, correta e respectivamente, preenchidas por:

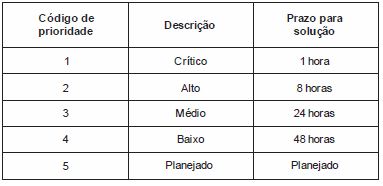

De acordo com a ITIL v3, prioridade é uma categoria usada para identificar a importância relativa de um incidente, problema ou mudança. O impacto e a urgência são usados para designar a prioridade. Considere que o TRT da 16ª Região, hipoteticamente, utiliza a seguinte classificação de prioridades:

Com base nesta classificação, a matriz Impacto x Urgência correta do TRT16R é:

O ataque descrito é denominado: