Questões da prova:

Cebraspe (cespe) - 2009 - TCU - Auditor Federal de Controle Externo - Tecnologia da Informação

limpar filtros

200 Questões de concurso encontradas

Página 9 de 40

Questões por página:

Questões por página:

mostrar texto associado

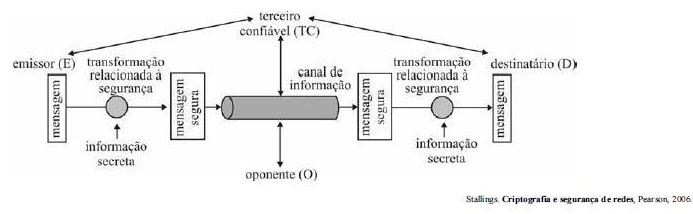

Quando do uso de criptografia simétrica, as transformações relacionadas à segurança, realizadas nos lados do emissor (E) e do destinatário (D), devem ser efetuadas com o uso de uma informação secreta denominada chave. Essa chave pode ser permanente ou transitória, conforme o desenho dos algoritmos e protocolos de criptografia empregados. No caso do protocolo https, por exemplo, empregam-se, entre outros aspectos, dois tipos de chaves: chaves criptográficas simétricas e transitórias, bem como chaves assimétricas permanentes. Adicionalmente, chaves de ambos os tipos podem ser geradas no lado do emissor (E) ou do destinatário (D) da mensagem, bem como são trocadas com o outro lado por meio de um canal de confiança estabelecido com um terceiro confiável (TC), que é comum ao emissor e ao destinatário.

mostrar texto associado

O Windows implementa o fork identicamente ao Unix, replicando processos já existentes.

mostrar texto associado

O NTFS, como o UFS, é um sistema de arquivos hierarquizado com arquivos e diretórios, em que cada arquivo tem um proprietário, mas não pertence a um grupo. O acesso não é regulado por um conjunto de bits de permissão, mas por listas de acesso, implementando um modelo discricionário.

mostrar texto associado

O padrão IEEE 802.1x, incorporado pelo WPA2, envolve três componentes: o suplicante, que deseja se autenticar; o autenticador, que recebe o pedido do suplicante e o repassa ao serviço de autenticação; e o servidor de autenticação, que suporta o serviço de autenticação.

mostrar texto associado

O WEP, especificado no padrão IEE 802.11b e embasado na cifra de fluxo RC4, não determina como devem ser gerados os vetores iniciais, o que propicia que as implementações os reúsem, causando, assim, vulnerabilidades de segurança.