60 Questões de concurso encontradas

Página 2 de 12

Questões por página:

Pautando-se nessas informações, analise as assertivas e assinale a alternativa correta.

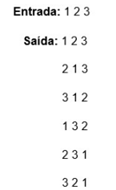

I. O algoritmo heap gerou cada permutação a partir da anterior, trocando um único elemento enquanto outros elementos não são perturbados.

II. Para n números, é preciso O(n!) complexidade de tempo, pois há n! Permutações.

III. No exemplo, temos 6 permutações totais, ou seja, N! (3! (3 dígitos decimais) = 6).

IV. Em um heap as permutações podem variar de acordo com quantidade de objetos.

Considerando as informações apresentadas, informe se é verdadeiro (V) ou falso (F) para o que se afirma e assinale a alternativa com a sequência correta.

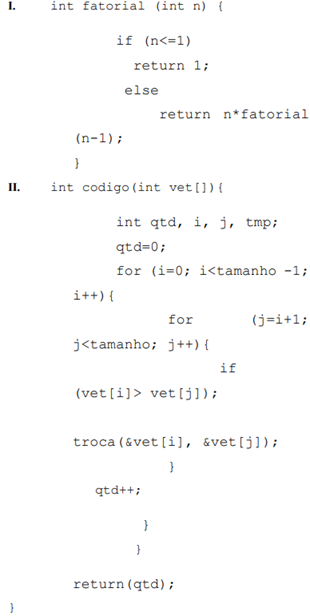

( ) O primeiro código tem a finalidade de calcular o fatorial de um número, portanto é recursivo.

( ) O primeiro e segundo código utilizam o método da bolha ou Buble sort, portanto não são recursivos.

( ) O primeiro e segundo código são exemplos de algoritmos recursivos.

( ) Os dois códigos são exemplos de algoritmos de ordenação.

Algoritmos criptográficos são usados para criptografar e descriptografar mensagens. Atualmente existem uma variedade métodos de criptografia e diferentes algoritmos dentro de cada método. Considerando os principais métodos utilizados e tipos de algoritmos criptográficos, analise as assertivas e assinale a alternativa correta.

I. A criptografia assimétrica usa a mesma chave criptográfica para criptografar e descriptografar informações.

II. A criptografia simétrica usa duas chaves separadas: uma para criptografar e outra para descriptografar ou verificar a identidade do remetente.

III. O Digital Signature Algorithm foi desenvolvido como uma alternativa ao atual método de criptografia RSA padrão. Esse método usa um algoritmo diferente para criptografia e assinatura, mas é semelhante ao RSA em termos de velocidade e segurança.

IV. Message Digest Algorithm 5 é uma função hash criptográfica comumente usada. MD5 é usado como um padrão da Internet em muitos aplicativos de segurança e como um meio de verificar a integridade dos arquivos.

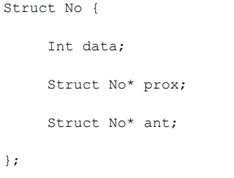

Considere o trecho de código a seguir:

O trecho de código corresponde à definição de