60 Questões de concurso encontradas

Página 6 de 12

Questões por página:

Malware são programas criados com o intuito de prejudicar usuários e sistemas de informação. Sobre os vários tipos de malware, relacione adequadamente as colunas a seguir.

( ) Hijacker.

( ) Key logger.

( ) Vírus.

( )Worm.

( ) Cavalo de Troia (Trojan).

( ) Sniffer.

( ) Backdoor.

1. É um programa de computador do tipo spyware cuja finalidade é monitorar tudo o que a vítima digita, a fim de descobrir dados pessoais ou sigilosos.

2. Não infectam outros arquivos. Normalmente é um arquivo executável, recebido de forma inofensiva, que executa suas próprias funções, bem como outras operações sem o conhecimento do usuário.

3. São cavalos de Troia que modificam a página inicial do navegador.

4. São programas que capturam quadros nas comunicações em uma rede local, armazenando tais quadros para que possam ser analisados posteriormente por quem o instalou.

5. É um programa que induz uma “brecha” de segurança intencionalmente colocada no micro da vítima para permitir que tenha sempre uma porta aberta para o invasor poder voltar àquele micro.

6. É um programa (ou parte de um programa) de computador, normalmente com intenções prejudiciais, que insere cópias de si mesmo em outros programas e/ou arquivos de um computador, se tornando parte destes.

7. É um programa capaz de se propagar automaticamente através de várias estruturas de redes (como e-mail, web, bate-papo, compartilhamento de arquivos em redes locais etc.), enviando cópias de si mesmo de computador para computador.

A sequência está correta em

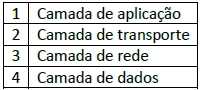

Analise as afirmativas a seguir.

I. Com os avanços feitos em software baseado em browser para a internet, muitas organizações privadas estão implementando intranets. Uma intranet é uma rede privada que utiliza ferramentas do tipo Internet, mas disponível somente dentro daquela organização. Para grandes organizações, uma intranet provê um modo de fácil acesso à informação corporativa para os empregados.

II. O modelo internet (TCP/IP) diferencia com clareza os conceitos de serviço, interface e protocolo.

III. O modelo TCP/IP é abrangente, conseguindo descrever outras pilhas de protocolos exceto a pilha TCP/IP, como a bluetooth, por exemplo.

IV. O modelo TCP/IP não faz distinção (nem sequer menciona) entre as camadas física e de enlace de dados. Elas são completamente diferentes.

Estão INCORRETAS apenas as afirmativas