60 Questões de concurso encontradas

Página 4 de 12

Questões por página:

A computação em nuvem (cloud computing)

I é considerada uma commodity.

II independe do vendedor.

III possibilita a computação ubíqua.

IV é geralmente implementada como uma aplicação distribuída ou paralela.

V é controlada pelos usuários no que se refere à execução de software e hardware.

Estão certos apenas os itens

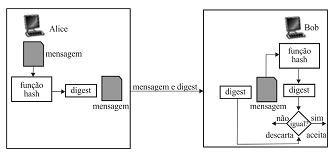

A figura precedente ilustra o esquema do serviço de segurança de redes denominado

Em uma rede com o Windows Server 2012, há um procedimento que faz cópia de arquivos por motivo de segurança. Nesse caso, finalizada a cópia, os atributos de arquivamento dos arquivos copiados podem ou não ser desmarcados. Tal procedimento é denominado becape.

Sabendo que, em uma rede com o Windows Server 2012, é possível efetuar diversos tipos de becapes, assinale a opção que descreve o procedimento denominado becape diferencial.

Com relação ao gerenciamento da segurança de redes de computadores, julgue os itens a seguir.

I Uma das formas de pôr fim aos riscos de invasão de intrusos por programas sniffers (farejadores) em uma rede wi-fié reduzir a emissão dos identificadores de conjunto de serviços SSID (Service Set Identifiers), que identificam os pontos de acesso de uma rede sem fio.

II A técnica War Driving pode ser descrita da seguinte forma: o interessado posiciona seu carro em um local próximo a uma rede wi-fi e tenta interceptar seu tráfego.

III Os ataques por SQL injection são ameaças do tipo malware que utilizam a engenharia social como método de ataque.

IV Em um ataque distribuído de recusa de serviço (DDoS – Distributed Denial-of-Service), usam-se diversos computadores, em locais diferentes, para efetuar falsas requisições de serviço a servidores web ou de rede com o objetivo de sobrecarregá-los e inutilizar a rede.

Estão certos apenas os itens