Questões de Concurso

Filtrar

198 Questões de concurso encontradas

Página 12 de 40

Questões por página:

Questões por página:

Concurso:

Senado Federal

Disciplina:

Redes de Computadores

mostrar texto associado

Um analista percebe o seguinte alerta em suas rotinas de monitoramento:

date=2022-10-11 time=09:18:45 id=7153228199 itime=2022-10-11 09:18:46 euid=3 epid=101 dsteuid=3 dstepid=101 type=utm subtype=ips level=alert action=dropped sessionid=154334 srcip=85.31.46.204 dstip=200.212.123.2 srcport=40344 dstport=80 attackid=43619 severity=critical proto=6 logid=0419 service=HTTP eventtime=1665490726227096323 policyid=24 incidentserialno=17789 crscore=50 craction=4096 crlevel=critical srcintfrole=wan dstintfrole=lan direction=outgoing profile=SRV-WEB srcintf=port1 dstintf=port2 ref=https://fortiguard.fortinet.com/encyclopedia/ips/43619 attack=TrueOnline.ZyXEL.P660HN.V1.Unauthenticated.Command.Inje ction eventtype=signature hostname=127.0.0.1 url=/cgibin/ViewLog.asp srccountry=Netherlands msg=applications3: TrueOnline.ZyXEL.P660HN.V1.Unauthenticated.Command.Injection, tz=-0300 devid=FGT1KD3917800474 vd=root dtime=2022-10-11 09:18:45 itime_t=1665490726 cve=CVE-2017-18368

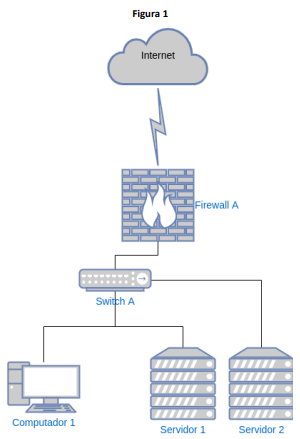

Assumindo que a rede é a representada na Figura 1, e que ela não possui outros servidores, assumindo também que o firewall não possui serviços http ou https e, além disso, sabendo que o log foi gerado pelo firewall, é correto concluir que

date=2022-10-11 time=09:18:45 id=7153228199 itime=2022-10-11 09:18:46 euid=3 epid=101 dsteuid=3 dstepid=101 type=utm subtype=ips level=alert action=dropped sessionid=154334 srcip=85.31.46.204 dstip=200.212.123.2 srcport=40344 dstport=80 attackid=43619 severity=critical proto=6 logid=0419 service=HTTP eventtime=1665490726227096323 policyid=24 incidentserialno=17789 crscore=50 craction=4096 crlevel=critical srcintfrole=wan dstintfrole=lan direction=outgoing profile=SRV-WEB srcintf=port1 dstintf=port2 ref=https://fortiguard.fortinet.com/encyclopedia/ips/43619 attack=TrueOnline.ZyXEL.P660HN.V1.Unauthenticated.Command.Inje ction eventtype=signature hostname=127.0.0.1 url=/cgibin/ViewLog.asp srccountry=Netherlands msg=applications3: TrueOnline.ZyXEL.P660HN.V1.Unauthenticated.Command.Injection, tz=-0300 devid=FGT1KD3917800474 vd=root dtime=2022-10-11 09:18:45 itime_t=1665490726 cve=CVE-2017-18368

Assumindo que a rede é a representada na Figura 1, e que ela não possui outros servidores, assumindo também que o firewall não possui serviços http ou https e, além disso, sabendo que o log foi gerado pelo firewall, é correto concluir que

Concurso:

Senado Federal

Disciplina:

Redes de Computadores

Considere os Controles CIS Versão 8, e a medida de segurança 3.1 - Estabelecer e manter um processo de gestão de dados.

Seu tipo de ativo, sua função de segurança e os perfis para os quais tal medida é recomendada são, respectivamente,

Seu tipo de ativo, sua função de segurança e os perfis para os quais tal medida é recomendada são, respectivamente,

Concurso:

MPE-AP

Disciplina:

Redes de Computadores

Com relação à segurança e às vulnerabilidades do bluetooth, assinale a opção correta.

Concurso:

MPE-AL

Disciplina:

Redes de Computadores

O administrador da rede de uma organização está configurando um novo servidor CentOS 7. A política de segurança desta organização proíbe o login remoto via SSH a qualquer servidor da empresa.

Para atender a este requisito de segurança, a regra que pode ser configurada no firewall deste servidor é:

Concurso:

PGE-RS

Disciplina:

Redes de Computadores

Para a resolução das questões desta prova, considere os seguintes detalhes: (1) o mouse esta configurado para uma pessoa que o utiliza com a mão direita (destro) e usa, com maior frequência, o botão esquerdo, que possui as funcionalidades de seleção ou de arrastar normal, entre outras. O botão da direita serve para ativar o menu de contexto ou de arrastar especial; (2) os botões do mouse estão devidamente configurados com a velocidade de duplo clique; (3) os programas utilizados nesta prova foram instalados com todas as suas configurações padrão, entretanto, caso tenham sido realizadas alterações que impactem a resolução da questão, elas serão alertadas no texto da questão ou mostradas visualmente, se necessário; (4) no enunciado e nas respostas de algumas questões, existem palavras que foram digitadas entre aspas, apenas para destaca-las. Neste caso, para resolver as questões, desconsidere as aspas e atente somente para o texto propriamente dito; e (5) para resolver as questões desta prova, considere, apenas, os recursos disponibilizados para os candidatos, tais como as presentes orientações, os textos introdutórios das questões, os enunciados propriamente ditos e os dados e informações disponíveis nas Figuras das questões, se houver.

Essa questão baseia-se na palestra intitulada "A Arte de Enganar", ministrada pelo ex hacker e atual consultor de segurança Kevin Mitnick, durante o Campus Party 2010, que ocorreu em São Paulo, em janeiro desse ano. Nessa palestra, Mitnick abordou métodos usados por hackers para obter informações sigilosas. Segundo ele "Muitos ataques de hackers não necessitam de grande conhecimento técnico, mas sim de poder de convencimento para que a própria vítima forneça as informações desejadas". Mitnick admitiu que, muitas vezes, se valeu de truques de convencimento verbal e mentiras que o levaram a invadir diversos sistemas nos quinze anos em que se manteve nesta atividade. Na opinião de Mitnick, bastava persuadir funcionários mais desavisados a compartilharem informações vitais, como nomes de login e senhas; foi assim que ele afirma ter invadido a rede da empresa Sprint, se passando por um engenheiro da firma Nortel Networks para o qual os funcionários passaram dezenas de logins e senhas para o acesso aos switches. Nesse caso, a utilização da persuasão, dissimulação e mentiras verbais para convencer funcionários a compartilharem informações vitais, como nomes de login e senhas, para ter acesso não autorizado a diversos ativos de redes, como, por exemplo, switches, caracteriza-se por ser um método de ataque denominado

Essa questão baseia-se na palestra intitulada "A Arte de Enganar", ministrada pelo ex hacker e atual consultor de segurança Kevin Mitnick, durante o Campus Party 2010, que ocorreu em São Paulo, em janeiro desse ano. Nessa palestra, Mitnick abordou métodos usados por hackers para obter informações sigilosas. Segundo ele "Muitos ataques de hackers não necessitam de grande conhecimento técnico, mas sim de poder de convencimento para que a própria vítima forneça as informações desejadas". Mitnick admitiu que, muitas vezes, se valeu de truques de convencimento verbal e mentiras que o levaram a invadir diversos sistemas nos quinze anos em que se manteve nesta atividade. Na opinião de Mitnick, bastava persuadir funcionários mais desavisados a compartilharem informações vitais, como nomes de login e senhas; foi assim que ele afirma ter invadido a rede da empresa Sprint, se passando por um engenheiro da firma Nortel Networks para o qual os funcionários passaram dezenas de logins e senhas para o acesso aos switches. Nesse caso, a utilização da persuasão, dissimulação e mentiras verbais para convencer funcionários a compartilharem informações vitais, como nomes de login e senhas, para ter acesso não autorizado a diversos ativos de redes, como, por exemplo, switches, caracteriza-se por ser um método de ataque denominado