Questões de Concurso

Filtrar

115 Questões de concurso encontradas

Página 1 de 23

Questões por página:

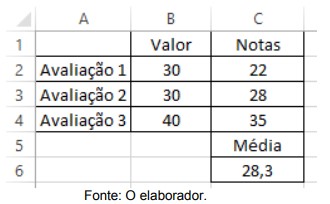

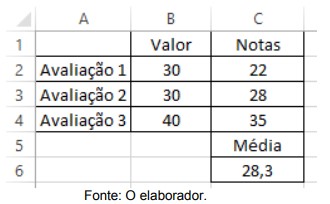

A fórmula utilizada para calcular a média em “C6” é:

Leia o trecho a seguir para responder a esta questão.

“[...] é um tipo de malware que infecta o PC ou dispositivo móvel e coleta informações sobre o usuário, incluindo os sites visitados, os itens baixados, os nomes de usuário e senhas, informações de pagamento e os e-mails enviados e recebidos. Ele entra no computador sem o conhecimento ou permissão do usuário, anexando-se ao sistema operacional. O usuário pode até permitir inadvertidamente que se instale quando concorda com os termos e condições de um programa aparentemente legítimo sem ler as letras miúdas. Seja qual for a maneira pela qual ele consiga entrar no seu computador, o método de operação geralmente é o mesmo: ele é executado silenciosamente em segundo plano, mantendo uma presença secreta, coletando informações ou monitorando suas atividades para desencadear atividades mal-intencionadas relacionadas ao seu computador e à maneira como o usuário o utiliza.”

O malware descrito é conhecido por