Questões de Concurso

Filtrar

14.638 Questões de concurso encontradas

Página 13 de 2.928

Questões por página:

Questões por página:

Questão Anulada

mostrar texto associado

Uma determinação judicial demandou a identificação de todas as transferências relacionadas ao grupo econômico “Banco Alfa”, que está sob apuração por lavagem e ocultação de bens.

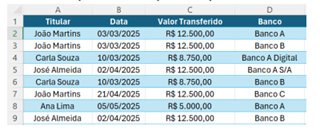

Considerando que a intenção da ordem é investigar instituições do mesmo grupo econômico “A” (Banco A, Banco A Digital, Banco A S/A), assinale a fórmula que deve ser aplicada na célula E2 e copiada para as demais linhas da tabela, classificando automaticamente as transações como pertencentes ao “Grupo Investigado” ou não, gerando o seguinte resultado:

Considerando que a intenção da ordem é investigar instituições do mesmo grupo econômico “A” (Banco A, Banco A Digital, Banco A S/A), assinale a fórmula que deve ser aplicada na célula E2 e copiada para as demais linhas da tabela, classificando automaticamente as transações como pertencentes ao “Grupo Investigado” ou não, gerando o seguinte resultado:

Questão Anulada

mostrar texto associado

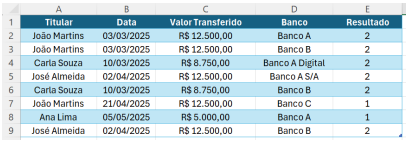

A fim de identificar quantas vezes cada pessoa fez uma transferência idêntica em data e valor — comportamento típico de “fracionamento” em lavagem de dinheiro, assinale a fórmula a ser imputada na célula E2, a ser copiada paras as demais linhas da tabela, que indique o número de vezes que a combinação das colunas de título “Titular”, “Data” e “Valor Transferido” combinam, independentemente do banco, como apresentado na figura a seguir:

Concurso:

Prefeitura de Brasília de Minas - MG

Disciplina:

Noções de Informática

Questão Anulada

O vírus do tipo worm faz parte de uma categoria específica de malware. Qual das características a seguir define melhor um vírus worm?

Concurso:

Prefeitura de Brasília de Minas - MG

Disciplina:

Noções de Informática

A segurança de um sistema depende de várias camadas de proteção, incluindo medidas contra ataques internos e externos. Um profissional foi encarregado de proteger um servidor contra acessos indevidos e assegurar que apenas usuários autenticados possam fazer login remotamente. Qual técnica de segurança a seguir é a mais apropriada para aumentar a proteção do acesso remoto a esse servidor?

Concurso:

Prefeitura de Brasília de Minas - MG

Disciplina:

Noções de Informática

Para garantir a segurança de sistemas corporativos, os técnicos de TI devem aplicar medidas preventivas que os protejam contra ameaças internas e externas. Caso seja necessário limitar o acesso físico a um computador, para evitar que usuários não autorizados realizem alterações no sistema, qual das medidas, a seguir, é mais adequada para garantir essa proteção física e o controle do acesso ao computador?