Questões de Concurso

Filtrar

838 Questões de concurso encontradas

Página 18 de 168

Questões por página:

Questões por página:

Em uma API RESTful, o método HTTP POST

Concurso:

TRF - 5ª REGIÃO

Disciplina:

Redes de Computadores

Como o TCP não é um protocolo da camada de transporte seguro, o SSH primeiro utiliza um protocolo que cria um canal seguro sobre o TCP. Essa nova camada é um protocolo independente conhecido como SSH-TRANS. Quando a rotina que implementa esse protocolo é invocada, o cliente e o servidor primeiro usam o protocolo TCP para estabelecer uma conexão insegura. Em seguida, eles trocam diversos parâmetros de segurança para estabelecer um canal seguro sobre o TCP. Assinale a alternativa que apresenta qual dos seguintes serviços fornecidos é responsável por garantir que as mensagens trocadas não sejam alteradas por um intruso.

Concurso:

UFPB

Disciplina:

Redes de Computadores

O protocolo SMTP (Simple Mail Transfer Protocol) é utilizado para enviar e-mails entre servidores de e-mail. A seguir estão listados alguns comandos comumente usados no protocolo SMTP. Assinale a alternativa que apresenta corretamente um dos comandos do SMTP.

Concurso:

UFPB

Disciplina:

Redes de Computadores

Considere que um cliente deseja acessar uma página web em um servidor remoto. Para garantir a entrega confiável dos dados, é necessário que uma conexão seja estabelecida entre o cliente e o servidor. Após a troca de dados, a conexão é encerrada. Com base nesse processo, assinale a alternativa correta.

Concurso:

ICTIM - RJ

Disciplina:

Redes de Computadores

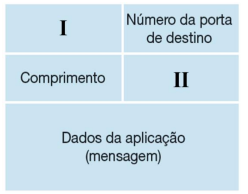

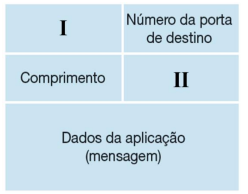

Nas redes de computadores, o User Datagram Protocol (UDP) é um protocolo simples e sem conexão, no qual os serviços de verificação e recuperação de erros não são necessários, de modo que os dados são continuamente enviados para o destinatário, quer ele os receba ou não. A imagem a seguir traz a estrutura do pacote de dados no UDP.

Diante do exposto, assinale a alternativa que traz a associação CORRETA entre os identificadores I e II presentes na imagem e os campos do cabeçalho UDP restantes.

Diante do exposto, assinale a alternativa que traz a associação CORRETA entre os identificadores I e II presentes na imagem e os campos do cabeçalho UDP restantes.