Questões de Concurso

Filtrar

12.509 Questões de concurso encontradas

Página 2479 de 2.502

Questões por página:

Questões por página:

Concurso:

TRF - 3ª REGIÃO

Disciplina:

Não definido

mostrar texto associado

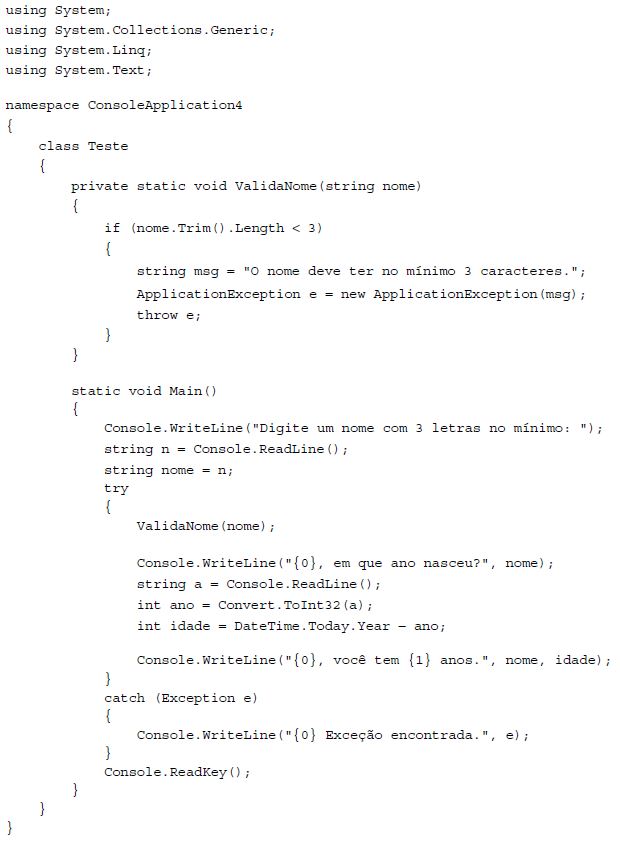

Considerando a linguagem C# e o programa em C#, é correto afirmar:

Concurso:

TRF - 3ª REGIÃO

Disciplina:

Não definido

mostrar texto associado

Em relação ao programa C#, é correto afirmar que, se um nome com

Concurso:

TRF - 3ª REGIÃO

Disciplina:

Não definido

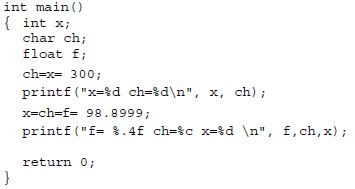

A linguagem C possui um mecanismo de conversão automática de tipos. Considere que o tipo char tenha 1 byte, o tipo int tenha 2 bytes e o tipo float tenha 4 bytes. Considere ainda que o código ASCII da letra Y é 89, da letra b é 98 e da letra c é 99. Analise o programa C abaixo.

A saída deste programa é:

Concurso:

TRF - 3ª REGIÃO

Disciplina:

Não definido

Considere as seguintes descrições dos ataques que podem ser realizados por meio da internet:

I. Ocorrem quando dados não confiáveis são enviados para um interpretador como parte de um comando ou consulta SQL. Os dados manipulados pelo atacante podem iludir o interpretador para que este execute comandos indesejados ou permita o acesso a dados não autorizados.

II. Ocorrem sempre que uma aplicação recebe dados não confiáveis e os envia ao navegador sem validação ou filtro adequados. Esse tipo de ataque permite aos atacantes executarem scripts no navegador da vítima que podem “sequestrar” sessões do usuário, desfigurar sites ou redirecionar o usuário para sites maliciosos.

III. Força a vítima, que possui uma sessão ativa em um navegador, a enviar uma requisição HTTP forjada, incluindo o cookie da sessão da vítima e qualquer outra informação de autenticação incluída na sessão, a uma aplicação web vulnerável. Esta falha permite ao atacante forçar o navegador da vítima a criar requisições que a aplicação vulnerável aceite como requisições legítimas realizadas pela vítima.

As descrições I, II e III correspondem, respectivamente, a ataques

I. Ocorrem quando dados não confiáveis são enviados para um interpretador como parte de um comando ou consulta SQL. Os dados manipulados pelo atacante podem iludir o interpretador para que este execute comandos indesejados ou permita o acesso a dados não autorizados.

II. Ocorrem sempre que uma aplicação recebe dados não confiáveis e os envia ao navegador sem validação ou filtro adequados. Esse tipo de ataque permite aos atacantes executarem scripts no navegador da vítima que podem “sequestrar” sessões do usuário, desfigurar sites ou redirecionar o usuário para sites maliciosos.

III. Força a vítima, que possui uma sessão ativa em um navegador, a enviar uma requisição HTTP forjada, incluindo o cookie da sessão da vítima e qualquer outra informação de autenticação incluída na sessão, a uma aplicação web vulnerável. Esta falha permite ao atacante forçar o navegador da vítima a criar requisições que a aplicação vulnerável aceite como requisições legítimas realizadas pela vítima.

As descrições I, II e III correspondem, respectivamente, a ataques

Concurso:

TRF - 3ª REGIÃO

Disciplina:

Não definido

No Modelo de Referência MPS para Software (MR-MPS-SW), o nível de maturidade D (Largamente Definido) é composto pelos processos dos níveis de maturidade anteriores (G ao E), acrescidos dos processos Integração do Produto, Projeto e Construção do Produto, Validação, Verificação e