Questões de Concurso

Filtrar

14.796 Questões de concurso encontradas

Página 2932 de 2.960

Questões por página:

I. Criar, proteger e reter os registros dos eventos de segurança ou de uso indevido. Garantir que indivíduos sejam responsabilizados por suas ações.

II. Proteger mídias (em papel ou digitais) referentes aos sistemas da informação ou dados sensíveis, fornecendo o apropriado controle de acesso, além de garantir o descarte apropriado destas mídias.

III. Identificar usuários, processos ou dispositivos e verificar (autenticar) suas identidades como pré-requisito para permitir seus acessos nos sistemas.

IV. Estabelecer, manter e implementar controles para assegurar a perenidade dos serviços, ou atender a critérios mínimos de disponibilidade.

V. Desenvolver, documentar, atualizar e implantar políticas de segurança, para evitar o vazamento de informações, paradas não programadas ou alterações indevidas em dados e processos.

São objetivos Gerenciais o que consta APENAS em

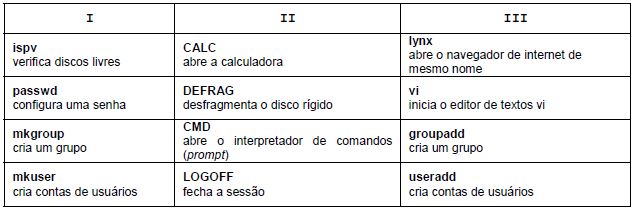

A tabela abaixo traz uma relação de comandos de 3 sistemas operacionais denominados I, II e III.

Os sistemas operacionais I, II e III, são, respectivamente:

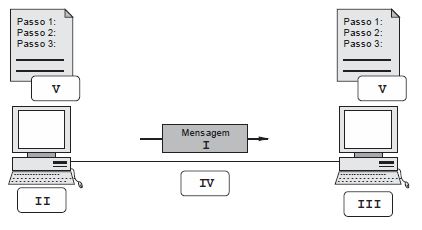

Um sistema de comunicação de dados é formado por 5 componentes:

I. Mensagem: é a informação a ser transmitida. Pode ser constituída de texto, números, figuras, áudio e vídeo ou qualquer combinação desses.

II. Dispositivo que envia a mensagem de dados. Pode ser um computador, uma estação de trabalho, um telefone, uma câmera de vídeo etc.

III. Dispositivo que recebe a mensagem. Pode ser um computador, uma estação de trabalho, um telefone, uma câmera de vídeo etc.

IV. Caminho físico por onde viaja uma mensagem da origem ao destino.

V. Conjunto de regras que governa a comunicação de dados. Representa um acordo entre os dispositivos que se comunicam.

Os componentes numerados II, III, IV e V são:

A maioria das redes utiliza processamento ...I... , no qual uma tarefa é dividida entre vários computadores, de forma que computadores distintos processem um subconjunto de processos. Uma rede deve ser capaz de atender 3 critérios importantes:

- desempenho: depende de uma série de fatores, como o número de usuários, os tipos e meios de transmissão, capacidade do hardware e eficiência do software. Geralmente é avaliado por duas métricas de rede: ...II... e atraso (delay).

- ...III...: é medida pela precisão da entrega, pela frequência de falhas, pelo tempo que um link leva para se recuperar de uma falha e pela robustez da rede em caso de uma catástrofe.

- ...IV...: envolve questões como proteção ao acesso de dados não autorizado, proteção dos dados contra danos e implementação de políticas e procedimentos para a recuperação de violações e perdas de dados.

As lacunas são correta e respectivamente preenchidas com:

Em PL/SQL, COALESCE (expr1, expr2) é equivalente a