Filtrar

1.830 Questões de concurso encontradas

Página 168 de 366

Questões por página:

Questões por página:

Determinado cliente solicitou a uma artesã um tapete retangular de 36 m² de área e um tapete quadrado cuja área seja exatamente igual a 1/4 da área do tapete retangular. Sendo assim, a medida dos lados do tapete quadrado será igual a:

Concurso:

Banco da Amazônia

Disciplina:

Raciocínio Lógico

mostrar texto associado

Se um candidato tiver de escolher, em ordem de preferência, 7 cidades para trabalhar, entre 10 apresentadas pelo banco, então haverá mais de 144 opções de escolha para esse candidato.

Concurso:

Banco da Amazônia

Disciplina:

Raciocínio Lógico

mostrar texto associado

Se forem separadas somente as mulheres acima de 30 anos e 10% dos homens, então será possível formar 525 grupos diferentes de 5 pessoas, compostos por 3 homens e 2 mulheres.

Concurso:

Banco da Amazônia

Disciplina:

Raciocínio Lógico

mostrar texto associado

Selecionando-se, entre os referidos candidatos, somente homens com idade acima de 30 anos, é possível formar mais de 20.000 grupos, não ordenáveis, de quatro candidatos.

Concurso:

Banco da Amazônia

Disciplina:

Raciocínio Lógico

mostrar texto associado

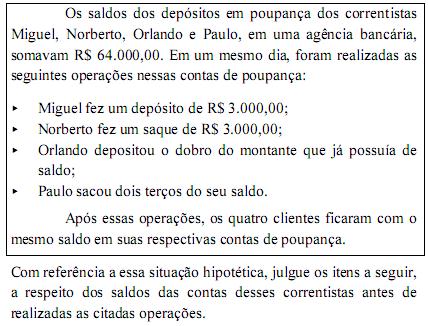

O saldo da conta de Norberto era superior a R$ 16.000,00.