Questões de Concurso

Filtrar

5.205 Questões de concurso encontradas

Página 360 de 1.041

Questões por página:

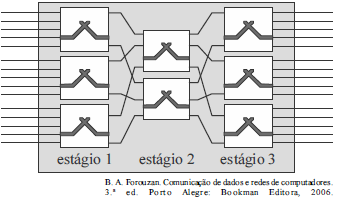

Julgue o item a seguir, relativo a comutadores.

A figura seguinte ilustra um comutador multiestágios para a conexão de 15 entradas e 15 saídas. Se cada comutador que forma o comutador multiestágios for do tipo matricial, então o comutador multiestágios apresentado tem 54 microchaves.

Acerca das tecnologias ADSL, julgue o item subsecutivo.

As desvantagens da utilização da ADSL incluem o fato de essa tecnologia utilizar toda a banda disponível no fio telefônico para garantir a velocidade de transmissão de dados, o que impede a realização de uma chamada telefônica simultaneamente ao seu uso.

Acerca das tecnologias ADSL, julgue o item subsecutivo.

A tecnologia ADSL2 é mais eficiente que a tecnologia ADSL porque utiliza menos banda para sinalização.

No que se refere a roteadores, julgue o item que se segue.

As rotas ótimas em uma rede podem ser descritas, com base no princípio de otimização, sem se levar em consideração o tráfego ou a topologia da rede.