Questões de Concurso

Filtrar

5.110 Questões de concurso encontradas

Página 716 de 1.022

Questões por página:

Questões por página:

Concurso:

MPE-MS

Disciplina:

Redes de Computadores

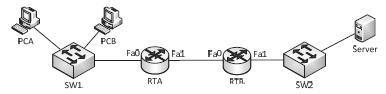

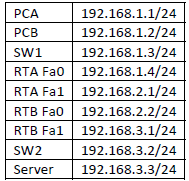

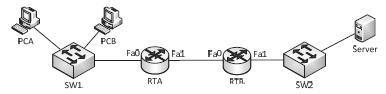

Considere a topologia de rede apresentada abaixo, em que PCA e PCB são dois computadores, SW1 e SW2 são dois switches ethernet de camada 2, RTA e RTB são roteadores.

Considere também a seguinte tabela de endereçamento IP:

O endereço IP do default gateway de PCA para poder alcançar Server é:

Considere também a seguinte tabela de endereçamento IP:

O endereço IP do default gateway de PCA para poder alcançar Server é:

Concurso:

MPE-MS

Disciplina:

Redes de Computadores

Com relação à topologia de redes, analise as seguintes afirmativas:

I. Ethernet utiliza CSMA/CD como método de acesso ao meio.

II. Se um computador falha em uma topologia do tipo ESTRELA (STAR), toda a rede fica comprometida.

III. Topologias do tipo MESH são as mais baratas e mais fáceis de manter.

I. Ethernet utiliza CSMA/CD como método de acesso ao meio.

II. Se um computador falha em uma topologia do tipo ESTRELA (STAR), toda a rede fica comprometida.

III. Topologias do tipo MESH são as mais baratas e mais fáceis de manter.

Assinale:

Concurso:

MPE-MS

Disciplina:

Redes de Computadores

Dois técnicos colocaram conectores RJ45 em um cabo CAT5e. Em uma das pontas do cabo, o primeiro técnico utilizou o padrão EIA/TIA 568A. A outra ponta do cabo foi montada pelo segundo técnico, que utilizou o padrão EIA/TIA 568B.

Sobre este cabo, assinale a afirmativa correta.

Sobre este cabo, assinale a afirmativa correta.

Concurso:

MPE-MS

Disciplina:

Redes de Computadores

Determinado projeto de rede de computadores precisa interligar dois pontos por meio de um meio de transmissão de acordo com as restrições apresentadas a seguir:

- Distância de 200 metros

- Impossibilidade de incluir repetidor

- Ambiente sujeito a muito ruído eletromagnético

- Projeto com orçamento limitado

Assinale a alternativa que contém o meio de transmissão de rede que melhor se adapta à situação descrita anteriormente.

- Distância de 200 metros

- Impossibilidade de incluir repetidor

- Ambiente sujeito a muito ruído eletromagnético

- Projeto com orçamento limitado

Assinale a alternativa que contém o meio de transmissão de rede que melhor se adapta à situação descrita anteriormente.

Concurso:

MPE-CE

Disciplina:

Redes de Computadores

Ataques costumam ocorrer na Internet com diversos objetivos, visando diferentes alvos e usando variadas técnicas. Analise os exemplos e descrições abaixo.

1. Pode ser realizado por diversos meios, como pela geração de grande tráfego de dados para uma rede, ocupando toda a banda disponível e tornando indisponível qualquer acesso a computadores ou serviços desta rede.

2. Uma pessoa recebe um e-mail, em nome de um site de comércio eletrônico ou de uma instituição financeira, que tenta induzi-la a clicar em um link. Ao fazer isto, é direcionada para uma página web falsa, semelhante ao site que realmente deseja acessar, no qual são solicitados os dados pessoais e financeiros da pessoa.

3. Consiste em alterar campos do cabeçalho de um e-mail, de forma a aparentar que ele foi enviado de uma determinada origem quando, na verdade, foi enviado de outra. Esta técnica é possível devido a características do protocolo SMTP que permitem que campos do cabeçalho sejam falsificados.

A associação entre a descrição e o tipo de ataque é expressa correta, e respectivamente, em

1. Pode ser realizado por diversos meios, como pela geração de grande tráfego de dados para uma rede, ocupando toda a banda disponível e tornando indisponível qualquer acesso a computadores ou serviços desta rede.

2. Uma pessoa recebe um e-mail, em nome de um site de comércio eletrônico ou de uma instituição financeira, que tenta induzi-la a clicar em um link. Ao fazer isto, é direcionada para uma página web falsa, semelhante ao site que realmente deseja acessar, no qual são solicitados os dados pessoais e financeiros da pessoa.

3. Consiste em alterar campos do cabeçalho de um e-mail, de forma a aparentar que ele foi enviado de uma determinada origem quando, na verdade, foi enviado de outra. Esta técnica é possível devido a características do protocolo SMTP que permitem que campos do cabeçalho sejam falsificados.

A associação entre a descrição e o tipo de ataque é expressa correta, e respectivamente, em