Questões de Concurso

Filtrar

515.374 Questões de concurso encontradas

Página 666 de 103.075

Questões por página:

Questões por página:

Concurso:

Prefeitura de Tapurah - MT

Disciplina:

Algoritmos e Estrutura de Dados

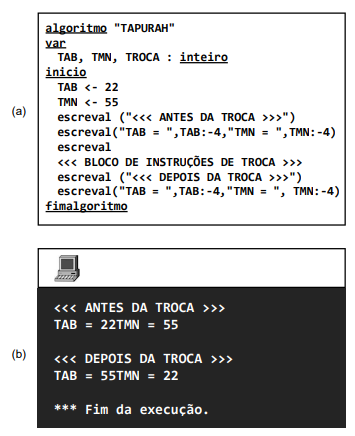

No que se refere à construção de algoritmos, as figuras em (a) mostram um código digitado no VISUALG e, em (b), o resultado de sua execução com os detalhes descritos a seguir.

• Utiliza duas variáveis que recebem dois conteúdos diferentes.

• Imprime os valores antes da troca.

• Realiza a troca de conteúdos entre as duas variáveis

• Imprime os valores depois da troca.

A opção que indica o bloco de instruções que deve substituir  no código da figura (a) é:

no código da figura (a) é:

Concurso:

Prefeitura de Tapurah - MT

Disciplina:

Redes de Computadores

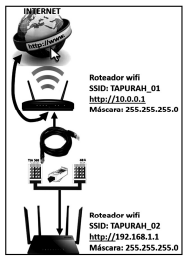

A figura faz referência a um esquema com dois roteadores IEEE-802.11/ax, sendo que o roteador principal é o TAPURAH_01, ao qual está conectado o link para a internet.

Foram executados os procedimentos descritos a seguir.

I. A ligação cabeada entre os roteadores TAPURAH_01 e TAPURAH_02 foi feita por meio de um cabo UTP RJ-45.

II. Para possibilitar o acesso à internet ao roteador secundário TAPURAH_02, há necessidade de realizar a configuração desse roteador, por meio da atribuição de um endereço IP, de uma máscara de sub-rede e de um IP para o gateway.

III. No que diz respeito à máscara de sub-rede do roteador TAPURAH_02, foi atribuída a mesma máscara 255.255.255.0 do roteador TAPURAH_01.

Para que a configuração seja válida e o link funcione satisfatoriamente, sem conflitos, os valores válidos para o endereço IP e o gateway, a serem utilizados na configuração do roteador secundário TAPURAH_02 são, respectivamente:

Foram executados os procedimentos descritos a seguir.

I. A ligação cabeada entre os roteadores TAPURAH_01 e TAPURAH_02 foi feita por meio de um cabo UTP RJ-45.

II. Para possibilitar o acesso à internet ao roteador secundário TAPURAH_02, há necessidade de realizar a configuração desse roteador, por meio da atribuição de um endereço IP, de uma máscara de sub-rede e de um IP para o gateway.

III. No que diz respeito à máscara de sub-rede do roteador TAPURAH_02, foi atribuída a mesma máscara 255.255.255.0 do roteador TAPURAH_01.

Para que a configuração seja válida e o link funcione satisfatoriamente, sem conflitos, os valores válidos para o endereço IP e o gateway, a serem utilizados na configuração do roteador secundário TAPURAH_02 são, respectivamente:

Concurso:

Prefeitura de Tapurah - MT

Disciplina:

Segurança da Informação

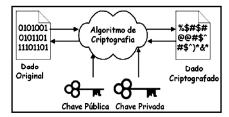

Com respeito à segurança de sistemas de informação, a figura abaixo ilustra um método de criptografia, que usa um par de chaves diferentes, uma pública e outra privada. A chave pública é compartilhada abertamente e é usada para criptografar dados, enquanto a chave privada é mantida em segredo e usada para descriptografá-los. Proporciona um alto nível de segurança nas comunicações digitais, pois as informações criptografadas com a chave pública só podem ser descriptografadas pelo destinatário que possui a chave privada. É comumente usada em sistemas de segurança de computadores, com a troca segura de dados pela internet ou a assinatura digital de documentos eletrônicos.

Esse esquema é conhecido como criptografia:

Esse esquema é conhecido como criptografia:

Concurso:

Prefeitura de Tapurah - MT

Disciplina:

Noções de Informática

O Google Workspace é uma coleção integrada de aplicativos de produtividade e colaboração baseados na nuvem, que otimizam uma série de processos empresariais. São diversos recursos que possibilitam aos colaboradores trabalharem de forma centralizada, armazenando e editando documentos em um único lugar. Entre esses recursos, existe o que visa a melhorar a comunicação em tempo real, por meio de videoconferências, permitindo realizar chamadas com até 1.000 pessoas, dependendo da versão escolhida. Há a opção de gravar as chamadas, para que possam ser revistas novamente por aqueles que não puderam participar. Outro recurso é o local para armazenamento de todos os documentos recebidos no e-mail ou criados no Docs, Sheets e/ou Slides, havendo a possibilidade de armazenar os documentos na nuvem, sendo que cada usuário da versão Standard terá 2T de armazenamento. No uso desse último recurso, é possível compartilhar arquivos com pessoas de fora da empresa, fornecendo autorizações prévias, tudo com muita segurança. Os dois recursos descritos são conhecidos, respectivamente, como Google:

Concurso:

Prefeitura de Tapurah - MT

Disciplina:

Noções de Informática

A planilha abaixo foi criada no Excel do pacote MS Office 2021 BR (x64), tendo sido realizados os procedimentos listados a seguir.

• Nas células de C4 a C15, foram digitados os totais de horas trabalhadas pelos técnicos de informática JOÃO, CARLOS, CÍCERO e CÉSAR, nos meses de agosto a outubro, conforme mostra a figura, com destaque para as quantidades de atendimentos realizados por eles.

• Com o emprego do conceito conhecido por referência absoluta, nas células F5, F6, F7 e F8 foram inseridas expressões usando a função SOMASE, para determinar o total de horas dos funcionários, englobando os meses citados.

Nessas condições, a expressão inserida em F7, que mostra a quantidade de atendimentos realizados pelo funcionário CÍCERO, foi:

• Nas células de C4 a C15, foram digitados os totais de horas trabalhadas pelos técnicos de informática JOÃO, CARLOS, CÍCERO e CÉSAR, nos meses de agosto a outubro, conforme mostra a figura, com destaque para as quantidades de atendimentos realizados por eles.

• Com o emprego do conceito conhecido por referência absoluta, nas células F5, F6, F7 e F8 foram inseridas expressões usando a função SOMASE, para determinar o total de horas dos funcionários, englobando os meses citados.

Nessas condições, a expressão inserida em F7, que mostra a quantidade de atendimentos realizados pelo funcionário CÍCERO, foi: