Questões de Concurso

Filtrar

786 Questões de concurso encontradas

Página 1 de 158

Questões por página:

Questões por página:

Concurso:

UFFS

Disciplina:

Algoritmos e Estrutura de Dados

Os dados armazenados na memória CACHE devem ser substituídos periodicamente, essas substituições obedecem a alguns algoritmos. O objetivo desses algoritmos é aumentar o número de acertos, evitando as falhas na busca de novas instruções para o processador. Assinale a que NÃO corresponde a um algoritmo de substituição de dados:

Concurso:

UFFS

Disciplina:

Algoritmos e Estrutura de Dados

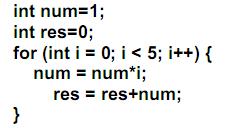

Dado o algoritmo abaixo:

Qual o resultado da variável res?

Qual o resultado da variável res?

Concurso:

Câmara de Porto Velho - RO

Disciplina:

Algoritmos e Estrutura de Dados

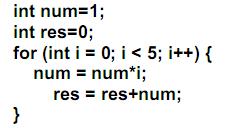

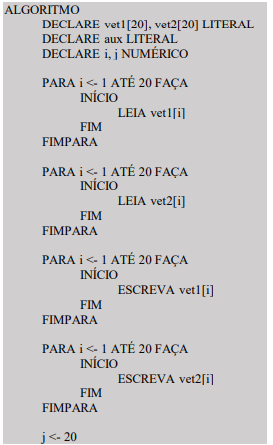

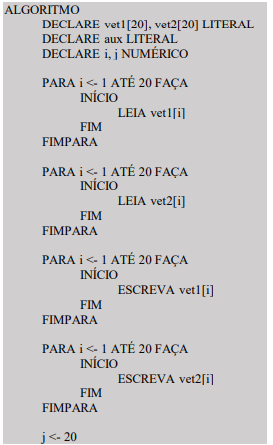

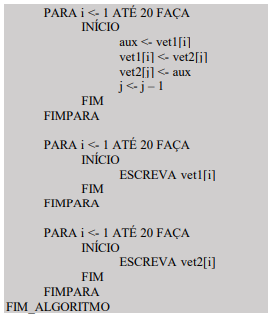

Considere um programa que preencha dois vetores, A e B, com vinte caracteres cada. Na sequência, troque o 1º elemento de A com o 20º de B, o 2º de A com o 19º de B, e assim por diante, até trocar o 20º de A com o 1º de B, exibindo os vetores antes e depois da troca.

A fim de atender aos requisitos do programa em questão, um Analista de Tecnologia e Informática da Câmara Municipal de Rondônia, propôs o seguinte pseudocódigo:

Sobre o pseudocódigo em questão, é CORRETO afirmar que

A fim de atender aos requisitos do programa em questão, um Analista de Tecnologia e Informática da Câmara Municipal de Rondônia, propôs o seguinte pseudocódigo:

Sobre o pseudocódigo em questão, é CORRETO afirmar que

Concurso:

Câmara de Porto Velho - RO

Disciplina:

Algoritmos e Estrutura de Dados

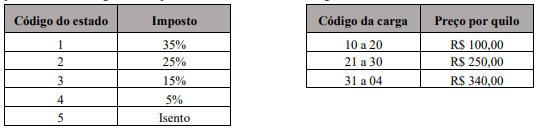

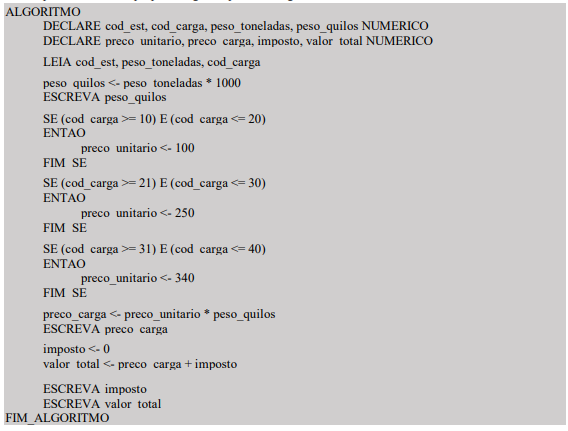

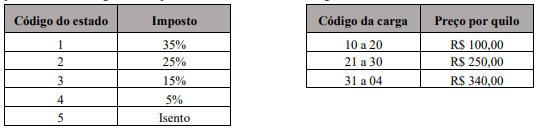

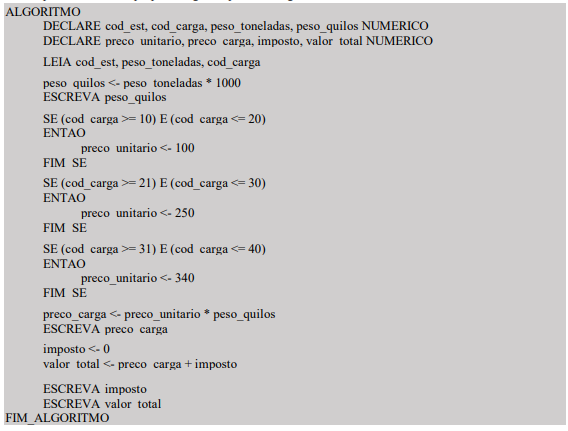

Considere que um determinado programa deva receber o código do estado de origem da carga de um caminhão, o peso da carga do caminhão em toneladas e o código da carga. Para o código do estado, suponha que a entrada sempre válida, ou seja, um número inteiro entre 1 e 5, assim como a digitação do código da carga, um número inteiro entre 10 e 40. Assim, o código do programa deve calcular e exibir: o peso da carga do caminhão em quilos; o preço da carga do caminhão; o valor do imposto, tendo em vista que o imposto é cobrado sobre o preço da carga do caminhão, e que depende do estado de origem; e o valor total transportado pelo caminhão, carga mais imposto. Considere as tabelas a seguir:

A fim de atender aos requisitos do programa em questão, um Analista de Tecnologia e Informática da Câmara Municipal de Rondônia, propôs o seguinte pseudocódigo:

Sobre o pseudocódigo em questão, é CORRETO afirmar que

A fim de atender aos requisitos do programa em questão, um Analista de Tecnologia e Informática da Câmara Municipal de Rondônia, propôs o seguinte pseudocódigo:

Sobre o pseudocódigo em questão, é CORRETO afirmar que

Concurso:

Câmara de Porto Velho - RO

Disciplina:

Algoritmos e Estrutura de Dados

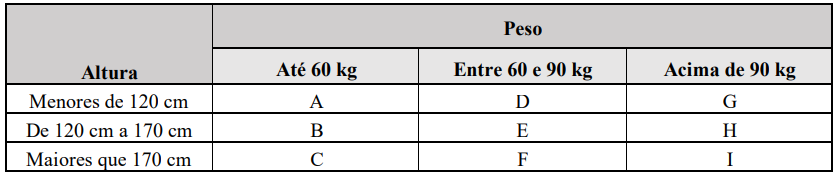

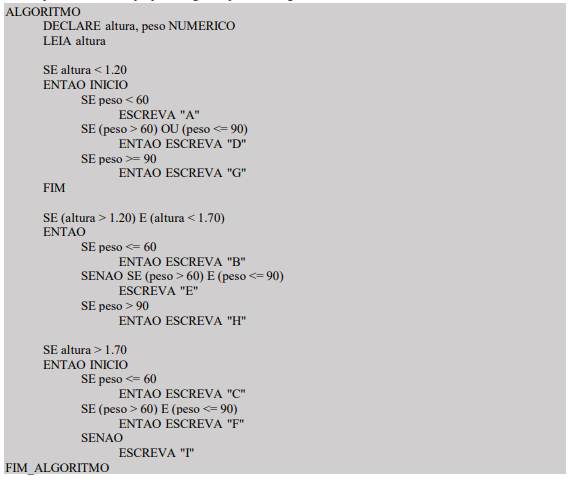

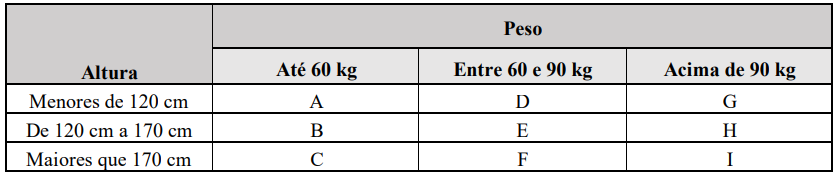

Considere que um programa deva receba a altura e o peso de uma pessoa, que será classificada, a partir das entradas, conforme a tabela a seguir.

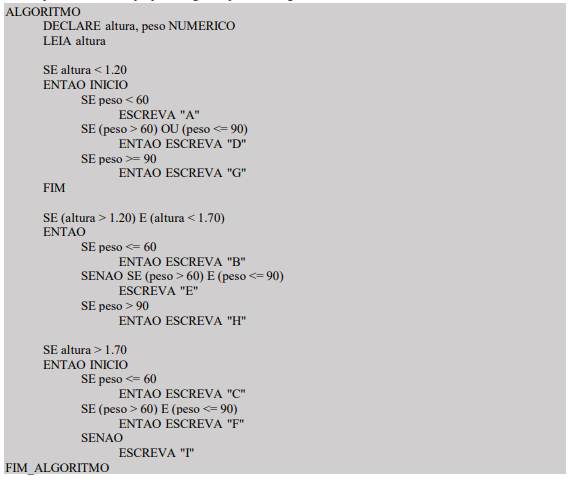

A fim de atender aos requisitos do programa em questão, um Analista de Tecnologia e Informática da Câmara Municipal de Rondônia, propôs o seguinte pseudocódigo:

Sobre o pseudocódigo em questão, é CORRETO afirmar que

A fim de atender aos requisitos do programa em questão, um Analista de Tecnologia e Informática da Câmara Municipal de Rondônia, propôs o seguinte pseudocódigo:

Sobre o pseudocódigo em questão, é CORRETO afirmar que