Questões de Concurso

Filtrar

515.374 Questões de concurso encontradas

Página 46707 de 103.075

Questões por página:

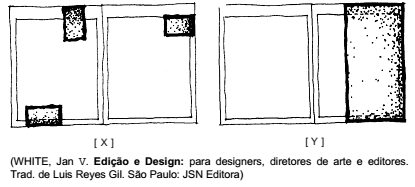

Sangramento é um recurso utilizado na diagramação de fotos e ilustrações, como pode-se constatar nas ilustrações abaixo:

Sobre isso, considere:

I. O sangramento cria a ilusão de que a imagem continua para fora da página.

II. O sangramento acaba destruindo parte da moldura, eliminando o padrão da página.

III. O exemplo X é mais recomendável que o Y, pois apresenta mais elementos ilustrativos.

IV. Chama-se sangramento, pois, ao se refilar a publicação, corta-se uma parte da imagem.

Está correto o que se afirma APENAS em

A RAC − Reportagem Assistida por Computador é, inegavelmente, fruto dos avanços da informática e sua utilização é cada vez maior nas redações de todos os veículos de comunicação. Assim sendo, considere:

I. O seu exercício está marcado pelo uso de planilhas de cálculo.

II. Na coleta de material, desprezam-se as fontes primárias.

III. Lança-se mão, prioritariamente, de bancos de dados.

IV. Navega-se na Internet coletando inúmeras informações.

Sobre a RAC, está correto o que consta APENAS em